FDN soutient Neutrinet, fournisseur d’accès à internet associatif et non-marchand belge membre de la Fédération FFDN, et relaie son appel à don : aidez-les si vous le pouvez, iels font des trucs super et en plus iels ont des Friiiiites 🍟

FDN soutient Neutrinet, fournisseur d’accès à internet associatif et non-marchand belge membre de la Fédération FFDN, et relaie son appel à don : aidez-les si vous le pouvez, iels font des trucs super et en plus iels ont des Friiiiites 🍟

FDN sera présente au Camp Interhack du 2 au 5 juillet 2026 à l’Antenne (Sévérac - 44), un rassemblement des membres et ami·e·s des hackerspaces, pour partager des connaissances, questionner nos techniques, et réinventer ensemble nos manières de faire vivre : ateliers, tables rondes, démonstrations, installations, concerts, projections et moments informels — le tout imaginé, fabriqué et animé par et pour la communauté !

FDN sera présente aux Rencontres Hivernales du Libre 2026 du 23 au 25 janvier 2026 à St-Cergue (à coté de Genève). Ce sera un moment de fête car on y célébrera la 10ème édition des RHL et les 20 ans de Swisslinux.org !

Nous serons plusieurs à tenir le stand et Khrys donnera une conf pour l’occasion, n’hésitez pas à passer bavarder avec nous si vous êtes dans le coin !

En Allemagne, des hackers ont lancé une campagne pour réduire l’emprise technologique américaine.

Des collectifs allemands de défense des droits numériques, épaulés par des entreprises technologiques européennes, organiseront chaque premier dimanche du mois de l’année 2026 des « journées de l’indépendance numérique », destinées à encourager les utilisateurs à réduire leur dépendance aux plateformes technologiques américaines.

Le site du Digital Independence Day (uniquement en allemand pour l’instant)

FDN soutient cette initiative et contribue activement à l’indépendance numérique des personnes, tant par ses actions en faveur de l’auto-hébergement (voir la page services) que par sa présence régulière aux Premiers Samedis du Libre (tous les premiers samedis du mois, pile avant le premier dimanche du mois !)

Depuis 2022, dans le cadre de Copie Publique, Ouvaton reverse 1% de son CA à des collectifs qui agissent en faveur de la promotion du logiciel libre ou de la défense des libertés fondamentales dans l’environnement numérique.

Cette année c’est FDN qui a été sélectionnée par les sociétaires d’Ouvaton dans la catégorie « éthique / libertés du numérique » pour recevoir un don de leur part.

Un grand merci à elleux 🎉

Depuis début novembre 2025, il est possible pour les adhérent·es FDN commandant un accès internet en marque blanche1 via Aquilenet d’avoir une adresse IPv4 fixe et un bloc d’adresses IPv6 fournis par FDN et non plus par Aquilenet comme précédemment. Cela peut avoir un intérêt pour les adhérent·es changeant d’offre d’accès internet et souhaitant conserver leur adresse IPv4 fixe et bloc d’adresses IPv6 historique.

Il suffit d’en faire la demande avant ou après la commande en contactant l’équipe services.

“Après la portabilité des numéros de téléphone, Aquilenet et FDN viennent d’inventer la portabilité de l’adresse IP entre leurs deux associations ! Aucun BOFS ne l’a jamais fait à ma connaissance !”

l’accès internet est fourni par Aquilenet mais géré par FDN, de la même façon que nous fournissons nos services à d’autres FAI membres de FFDN. Ce qui permet à l’ensemble de nos adhérent·es de bénéficier d’offres de raccordement à l’internet dans des lieux où nos associations ne sont pas implantées. ↩

French Data Network est signataire de la tribune Non à la taxe Windows : passons au libre !

Voir aussi cet article de zdnet.fr : “Non à la taxe Windows”: 20 organisations appellent à passer au logiciel libre.

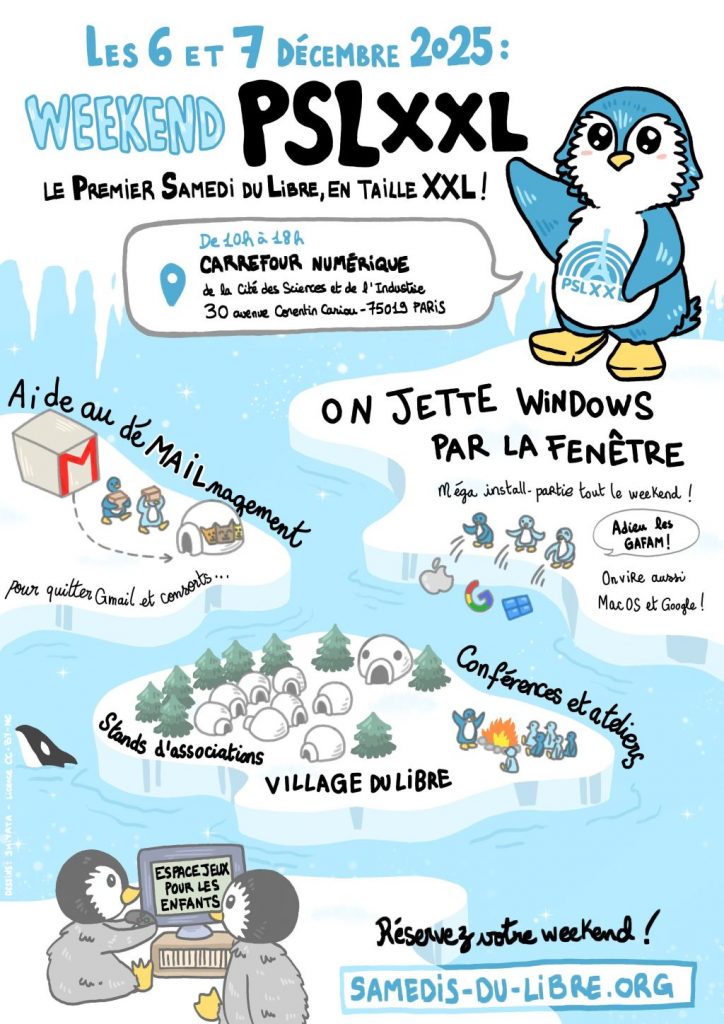

Deuxième édition du PSL XXL, un Premier Samedi du Libre sur deux jours, où l’instal’partie habituelle s’enrichit de stands, ateliers, conférences autour de différents projets du libre.

Nous y serons présents le samedi et le dimanche, de 10 h à 18 h, pour discuter neutralité du net, protection de la vie privée, données personnelles, et bien sûr auto-hébergement en présentant et aidant à l’installation de briques internet.

Le samedi à 16 h, nous y participerons à une conférence de présentation des FAI associatifs de la FFDN.

Outre Parinux évidemment, nous serons aux côtés de FDN, La Mouette (Libre Office), Linux et la Musique, April, OpenStreetMap France, Fedora, et bien d’autres.

Vous y retrouverez également la campagne DéMailnagement, avec les CHATONS, pour aller vers des services mail respectueux de vos données personnelles. Sera également présentée la démarche NIRD (pour un Numérique Inclusif, Responsable et Durable) dans l’éducation nationale.

Venez nous rencontrer !

Samedi 6 et dimanche 7 décembre 2025, de 10 h à 18 h

À la Cité des sciences et de l’industrie (au Carrefour numérique² à l’étage −1)

30, Avenue Corentin Cariou — 75 019 Paris

Métro Porte de la Villette

carte

Plus d’informations sur le PSL XXL :

PSL XXL 2025

Le 3 décembre 2025, HOP et 19 acteur·ices lancent un appel à passer au logiciel libre, publié dans le média Bon Pote. Les signataires appellent les administrations et les particuliers à passer au logiciel libre.

Plus de 50 000 signataires ont d’ores et déjà dit “Non à la Taxe Windows”, et appelé au maintien des mises à jour non payantes de sécurité de Windows 10 jusqu’en 2030 à minima.

Grâce à la mobilisation citoyenne, Microsoft a reculé la date de fin des mises à jour de Windows 10 au 13 octobre 2026. Cette victoire n’est qu’un sursis. Ce contexte incertain met en lumière notre dépendance à Microsoft et pourrait être l’occasion de s’en émanciper en passant au logiciel libre.

Suite à notre décision d’organiser une réunion tous les 28 du mois, la prochaine réunion aura lieu le vendredi 28 novembre à 19 h 00.

Pour rappel, ces réunions sont ouvertes à toute personne, adhérente ou non, qui s’intéresse à la vie de l’association.

La réunion se déroulera en audioconférence via Mumble sur le service de Picasoft :

– via le site https://voice.picasoft.net/

– ou bien via un client mumble

Adresse : voice.picasoft.net

Port : 64738

Nom d’utilisation : Picasoft (par exemple, ce champ est libre)

Conseils d’utilisation de Mumble : https://doc.picasoft.net/modules/mumble01/co/install.html

En cas de difficultés à nous trouver ou à vous connecter à Mumble, n’hésitez pas à faire signe sur le canal XMPP (ou par courriel au bureau, ou sur IRC), et nous trouverons une solution pour que vous puissiez participer.

Organisation :

— Demi-heure initiale, droit au but : pour traiter les sujets, pas de digressions, pas d’explications pour celles et ceux qui ne connaissent pas

— Temps suivant : nous prenons le temps de revenir sur les explications nécessaires, les digressions.

Fidèles au poste, même un jour férié, nous serons à La Villette au PSL du 1er novembre 2025 pour accueillir les curieux·ses des Fournisseurs d’Accès Internet citoyens, discuter neutralité du net, protection de la vie privée, données personnelles, et bien sûr auto-hébergement en présentant et aidant à l’installation de briques internet.

Venez nous rencontrer !

Samedi 1er novembre 2025, de 14 h à 18 h

À la Cité des sciences et de l’industrie (au Carrefour numérique² à l’étage −1)

30, Avenue Corentin Cariou — 75 019 Paris

Métro Porte de la Villette

carte

Si vous voulez en savoir plus, participer au before et/ou à l’after, toutes les infos sont ici :

Premier Samedi du Libre (PSL)

Dorénavant, Franciliens.net se réunira de manière régulière, le 28 de chaque mois, à 19 h.

Pour rappel, ces réunions sont ouvertes à toute personne, adhérente ou non, qui s’intéresse à la vie de l’association.

Elles ont lieu en audioconférence, mais pourront également se doubler d’une réunion physique lorsque des personnes motivées l’organisent.

La prochaine réunion mensuelle est ainsi programmée le mardi 28 octobre 2025, à 19 h.

Il n’a suffi que d’une voix.

Au sein du Conseil des États membres, l’adoption du règlement nécessitait l’accord de 15 des 27 états pour que le règlement ChatControl soit accepté. Hier, nous avons pu assister à un retournement de situation historique puisque l’Allemagne s’est finalement prononcée contre ce texte. Sa position doit être confirmée par le ministre de l’intérieur Allemand mais pour l’instant, le projet ne sera pas soumis au vote lors de la prochaine réunion des ministres de l’Intérieur de l’UE jusqu’à nouvel ordre.

Le projet ChatControl est désormais à terre.

Patrick Breyer qui a mené le combat contre ce projet de loi depuis ses débuts s’est réjoui de la nouvelle.

Afin de confirmer le rejet total de ce texte et de ne plus en entendre parler, nous devrons attendre le vote du 14 octobre au parlement européen, où sans majorité ce texte sera définitivement mort et enterré.

C’est pour cela qu’il est urgent de maintenir la pression sur nos députés européen pour leur signaler que nous nous voulons pas de ce réglement !

Il faut que ce texte soit rejeté en masse par le parlement européen ce qui serait représentatif de l’avis des citoyens européen.

Chat Control est un projet de règlement de l’Union européenne proposé par la Commission le 11 mai 2022 afin d’instaurer un cadre légal pour détecter, signaler et retirer les contenus d’abus sexuels sur mineur·es en ligne (CSAR/CSAM)1.

Alors que le projet semblait enterré après son rejet par le Parlement européen et le blocage du Conseil en juin 2024, le Danemark l’a remis sur la table dès le premier jour de sa présidence de l’UE en juillet 2025. Une adoption est désormais prévue pour le 14 octobre 2025, malgré l’opposition massive d’expert·es, de citoyen·nes et d’organisations de défense des droits numériques.

Cette version 2025 ne se contente pas de reprendre les propositions précédentes de l’UE, elle va plus loin. Si elle est adoptée, les fournisseurs de services de communication en ligne, dont FDN et les autres membres de FFDN, pourront être contraints à scanner automatiquement toutes les discussions par messageries instantanées ou par courriel pour trouver des contenus douteux. Rien ne pourra être confidentiel ou secret. Il n’y aura pas besoin d’une décision d’un tribunal pour scanner vos messages : ce sera fait systématiquement et automatiquement à l’aide d’une « IA ». Cela risque d’exposer les conversations et photos privées les plus intimes de l’ensemble des citoyen·nes européen·nes (si un algorithme classe le contenu de votre message ou photos comme douteux, elles pourront être visionnées par le personnel et les sous-traitants d’entreprises internationales ou directement par les services de police et faire l’objet d’une enquête pour diffusion présumée de matériel pédopornographique).

Les risques pour les libertés fondamentales sont par conséquents majeurs, avec pour conséquences directes la disparition du secret des correspondances, un risque certain d’auto-censure par crainte de surveillance, l’impossibilité de communiquer confidentiellement avec un·e avocat·, un·e médecin, un·e journaliste, un·e lancereuse d’alerte…

Le 12 septembre 2025 se tiendront les premières discussions des groupes de travail du conseil européen sur l’application du règlement Chatcontrol afin de préparer les débats du trilogue entre la commission, le parlement et le conseil européen qui se tiendront au mois d’octobre.

Ces derniers jours nous avons vu le sujet chatcontrol pointer le bout de son nez dans le débat public. Nous pouvons citer le site https://stopchatcontrol.fr/ qui a lancé une nouvelle pétition en ligne faisant écho à une première pétition de 2021 où les europpéen·nes s’étaient prononcé·es à hauteur de 72% contre ce projet de loi.

Si vous vous sentez concerné par ce règlement, il est important de contacter votre député européen afin de leur communiquer votre désaccord et vos inquiétudes sur ce nouveau texte. Pour faire simple, des grands noms de fournisseurs de messageries comme Signal ou Protonmail, Tutanota ont émis plusieurs signaux d’alarme depuis 2022. Nous avons essayé durant ces dernières années de faire part de toutes les oppositions par les chercheurs en cybersécurité disant que ce texte est dangereux pour notre démocratie.

Sur le terrain, un géant de la tech comme Apple, après avoir tenté de mettre en application l’esprit du texte, a du se raviser en citant son incapacité technique à le mettre en place sans porté atteinte de manière inacceptable à la vie privée de ses utilisateurs. Elle projette de grosses pertes financières découlant de la perte de confiance de ses utilisateurs si de telles fonctionnalitées devenaient obligatoires.

Les défenseurs du texte, à l’image de Monsieur Guillaume Desgens, balayent l’argument du risque posé par une faille de sécurité ouvert délibérément en prétendant que « de toutes façons, tout est possible ». De plus, sur le plan de la violation de vie privée et l’incompatibilité avec les textes existants comme le GPRD et le règlement sur les services numériques (DSA), il préconise de voter le texte dans le doute, et de voir ensuite s’il doit être censuré une fois voté.

Nous condamnons une telle approche nonchalante au vu des risques extrêmes et sans précédents posés aux citoyens européens. Si le texte Chatcontrol acroit l’insécurité numérique des citoyens, et s’il ouvre une brèche dans les garde-fous législatifs à l’égard de la protection des données, il doit être rejeté.

Pour finir n’hésitez pas à contacter vos députés pour que ce règlement soit rejeté une bonne fois pour toutes.

Chat Control est un projet de règlement de l’Union européenne proposé par la Commission le 11 mai 2022 afin d’instaurer un cadre légal pour détecter, signaler et retirer les contenus d’abus sexuels sur mineur·es en ligne (CSAR/CSAM)1.

Alors que le projet semblait enterré après son rejet par le Parlement européen et le blocage du Conseil en juin 2024, le Danemark l’a remis sur la table dès le premier jour de sa présidence de l’UE en juillet 2025. Une adoption est désormais prévue pour le 14 octobre 2025, malgré l’opposition massive d’expert·es, de citoyen·nes et d’organisations de défense des droits numériques.

Cette version 2025 ne se contente pas de reprendre les propositions précédentes de l’UE, elle va plus loin. Si elle est adoptée, les fournisseurs de services de communication en ligne, dont FDN et les autres membres de FFDN, pourront être contraints à scanner automatiquement toutes les discussions par messageries instantanées ou par courriel pour trouver des contenus douteux. Rien ne pourra être confidentiel ou secret. Il n’y aura pas besoin d’une décision d’un tribunal pour scanner vos messages : ce sera fait systématiquement et automatiquement à l’aide d’une « IA ». Cela risque d’exposer les conversations et photos privées les plus intimes de l’ensemble des citoyen·nes européen·nes (si un algorithme classe le contenu de votre message ou photos comme douteux, elles pourront être visionnées par le personnel et les sous-traitants d’entreprises internationales ou directement par les services de police et faire l’objet d’une enquête pour diffusion présumée de matériel pédopornographique).

Les risques pour les libertés fondamentales sont par conséquents majeurs, avec pour conséquences directes la disparition du secret des correspondances, un risque certain d’auto-censure par crainte de surveillance, l’impossibilité de communiquer confidentiellement avec un·e avocat·, un·e médecin, un·e journaliste, un·e lancereuse d’alerte…

C’est officiel : l’association French Data Network est passée sous gouvernance collégiale le 16 juillet 2025 (le temps qu’on dépose les nouveaux textes et qu’ils soient acceptés à la préfecture !) 🎉

Formellement, il n’y a plus de postes de président·e, secrétaire, trésorièr·e etc. mais des représentant·es de groupes : Adminsys, Communication, Fonctionnement, Secrétariat, Trésorerie. En revanche, cela n’engendre pas de grands changements en ce qui concerne le fonctionnement quotidien de l’association : au fil des années, la gouvernance de FDN s’est en effet de plus en plus rapprochée d’une gouvernance collégiale, avec des réunions mensuelles ouvertes à toutes et un Bureau fonctionnant de plus en plus horizontalement. Il est donc apparu comme une évidence de modifier nos statuts pour être en accord avec la réalité de nos actions.

Le groupe Fonctionnement, en perspective d’une gouvernance plus collégiale et afin d’adapter nos textes à nos pratiques, a revu les Statuts et le Règlement Intérieur de FDN.

Cette révision a fait l’objet de discussions tout au long de l’année depuis la dernière AG (en réunions mensuelles, en réunions du groupe Fonctionnement) ainsi que de comptes rendus réguliers.

Lancée en février 2025, la coalition Hiatus est composée d’une diversité d’organisations de la société civile française qui entendent résister au déploiement généralisé de l’« intelligence artificielle » (« IA »), en dénonçant l’inféodation des politiques publiques à l’industrie de la tech, ainsi que les coûts humains et environnementaux des techniques associées à l’« IA ».

Contre la stratégie du fait accompli, contre les multiples impensés qui imposent et légitiment leur déploiement, nous exigeons une maîtrise démocratique des techniques associées à l’« IA » et une limitation drastique de leurs usages, afin de faire primer les droits humains, sociaux et environnementaux.

Comme le rappelle Khrys dans sa conférence aux JDLL 2025, l’IA n’est pas une technique ni même un ensemble de techniques, mais une idéologie, et un projet. « IA » est devenu un mot passe-partout qui aplanit tout, met toutes les techniques sur le même plan. Les SRAS (Systèmes Résultant d’Apprentissage Stochastique) qu’on tente de nous refourguer actuellement sous le nom d’« IA » sont comme les autres produits des grandes entreprises de la tech - c’est en fait leur nouvel avatar. Il ne faut pas tomber dans ce piège sous prétexte que tout le monde les utilise et que ça devient très compliqué à éviter : c’est exactement ce contre quoi le Libre est censé lutter.

Récupérons le contrôle sur nos outils - et en ce qui concerne les SRAS, cela suppose d’avoir non seulement le code, mais aussi la pleine maîtrise des données et du processus d’apprentissage.

Et surtout, n’oublions jamais que ce ne sont que des outils. Un outil, c’est censé répondre à des besoins, pas en imposer de nouveaux. C’est censé nous être vraiment utile, pas nous utiliser.

Arrêtons avec les gadgets écocides et déshumanisants.

Fidèles au poste, nous serons à La Villette au PSL du 7 juin 2025 pour accueillir les curieux·ses des Fournisseurs d’Accès Internet citoyens, discuter neutralité du net, protection de la vie privée, données personnelles, et bien sûr auto-hébergement en présentant et aidant à l’installation de briques internet.

Venez nous rencontrer !

Samedi 7 juin 2025, de 14 h à 18 h

À la Cité des sciences et de l’industrie (au Carrefour numérique² à l’étage −1)

30, Avenue Corentin Cariou — 75 019 Paris

Métro Porte de la Villette

Si vous voulez en savoir plus, participer au before et/ou à l’after, toutes les infos sont ici :

https://www.samedis-du-libre.org/Premier-Samedi-du-Libre

En 2024, l’assemblée générale de la coopérative a répondu à plusieurs questions concernant la politique tarifaire de la coopérative qui est restée inchangée depuis 2013. En ce printemps, les actifs ont pris le temps d’étudier l’ensemble du sujet, de mettre des chiffres objectifs sur les différents services, leurs coûts et le nombre de personnes concernées.

Nous avons également rapproché la réalité économique de SCANI de celle du monde qui est le notre, notamment de l’inflation (+20% depuis les débuts du réseau de SCANI) et du changement de modèle économique que nous avons dû opérer pour proposer des offres fibre optique (augmentation générale des coûts récurrents du fait de l’obligation d’utiliser des opérateurs d’infrastructure intermédiaires).

L’ensemble des simulations ont été effectuées sur les factures concernant le mois d’avril 2025. Pour simplifier les choses, les types de services rapportant, au global, moins de 100 € par mois ont été exclus des calculs. Les pourcentages suivants sont rapportés à un chiffre d’affaire global du mois de 14000 € HT (en tenant compte de l’exclusion indiquée précédemment), soit 16800 € TTC.

Quelques chiffres détaillés :

Les connexions radio représentent encore 51% du chiffre d’affaire mensuel (respectivement 31% pour des particuliers et 20% pour des professionnels ou collectivités).

Les connexions fibres, elles, représentent 39.5% dont 15.5% sur le Jovinien (projet Racine), 21.3% sur la partie Yconik. Le restant (2.7%) sur les zones AMII (Sens, Migennes et Auxerre essentiellement) et en dehors de l’Yonne.

Les 9.5% restants concernent les points d’accès du réseau wifi public « SCANiFi » et quelques prestations spécifiques (fibres noires) pour certaines collectivités.

Au global, 35% du chiffre d’affaire concerne des professionnels et des collectivités et 65% des particuliers.

L’assemblée générale 2024 a acté la différenciation des prix entre les particuliers et les professionnels & collectivités ainsi que la différenciation des prix entre le réseau radio et les connexions fibre. Le vote concernant l’augmentation générale des prix avec la possibilité pour chacun de demander à réduire le tarif par la suite était moins tranché mais tout de même en faveur du principe général.

Les actifs et le CA de la coopérative, soucieux de ne pas impacter le budget des membres qui éprouvent des difficultés financières mais également d’encourager ceux qui le peuvent à contribuer plus, ont donc acté un nouveau principe de fonctionnement ainsi qu’une grille tarifaire :

Pour chaque service, il existe à présent 3 tarifs :

À compter du 1er juillet, le tarif normal sera appliqué automatiquement à l’ensemble des membres.

À compter du 2 juin, chacun pourra faire varier le tarif qui lui est propre. Il est évidemment possible d’indiquer un tarif mensuel supérieur au tarif recommandé si on souhaite soutenir plus avant la coopérative.

Il est également possible d’effectuer des dons ponctuels ou récurrents. Ceux-ci n’ouvrent pas (encore) droit à un avantage fiscal mais permettent à la coopérative de ne pas reverser de TVA sur ces sommes. Les dons ne peuvent (et ne doivent) pas être considérés comme remplaçant totalement ou partiellement le règlement d’une prestation et ne donne droit à aucun avantage particulier.

Depuis début mai, les nouveaux arrivants sont informés sur la base du tarif recommandé.

Nous prendrons l’habitude, chaque année, de procéder à la revue de l’ensemble de ces tarifs pour contrôler leur adéquation avec la réalité.

La grille est la suivante (tarifs indiqués TTC) :

| Service | Tarif actuel | Tarif plancher | Tarif normal particuliers | Tarif normal professionnels | Tarif recommandé |

| Connexion radio | 30 | 30 | 30 | 39.60 | 42 |

| Connexion fibre (Yconik & BFCF) | 30 | 30 | 36 | 42 | 42 |

| Connexion fibre (Netwo) | 42 | 42 | 42 | 48 | 50 |

D’autres informations sont disponibles dans la documentation de SCANI, notamment ici.

Il existe des dizaines, des centaines, d’alternatives à Gmail et autres géants d’internet : le Collectif DéMAILnagement se propose de vous accompagner à changer pour des hébergeurs mail proposant des services en ligne éthiques, les plus écologiques possible, respectueux de la vie privée et fondés pour la plupart sur les logiciels libres. Ils garantissent transparence, non-exploitation des données personnelles, et souveraineté technique.

Bien que n’étant pas un membre des CHATONS, FDN participe à cette campagne en tant que fournisseur d’accès Internet militant, association défendant des solutions libres et hébergeur mail correspondant aux critères énoncés ci-dessus.

Notre offre de mails est réservée à nos adhérent·es : il faut donc devenir membre de l’association pour en bénéficier. Tout est décrit sur notre page des services.

Le Collectif DéMAILnagement lance officiellement sa campagne ce mercredi 21/05 en soirée pour vous aider à quitter Gmail et consorts. Retrouvez plus d’informations sur leur site : https://www.demailnagement.net/soiree-de-lancement/ !

FDN sera présente cette année encore aux JDLL (Journées du Logiciel Libre) !

Cela se passera à Lyon le week-end des 24 et 25 mai 2025.

Nous tiendrons un stand tout le week-end aux côtés des copaines de la Fédération FDN : n’hésitez pas à y passer, voire, si vous en avez l’envie et l’énergie bénévole, à venir aider à le tenir à un moment ou un autre 🙂

Le programme des Journées est disponible via ce lien.

Bonjour,

FDN a été contrainte d’arrêter son service de VPN public le temps de résoudre un abus en cours. Pour le moment, il nous est difficile de donner une date de réouverture.

À noter que le service de VPN réservé aux membres de FDN (payant, mais pas cher et avec IP fixe) reste, lui, fonctionnel.

2ième partie donc sur ce thème des réunions plus transparentes avec moins de blabla.

Comme je disais donc, chez Faimaison, nos réunions décisionnelles étaient… laborieuses. Trop de discussions, pas assez de décisions. On terminait nos rencontres frustrés, avec la sensation de n’avoir rien avancé. Jusqu’au jour où quelqu’un a lâché :

"C’est bon, on va pas faire ça encore ! Sur quoi est-ce que tu travailles en ce moment ? De quoi tu as besoin ?"

Et là, tout a changé.

D’un coup, la réunion est devenue plus vivante. Les discussions étaient plus concrètes, plus productives. Quelqu’un a même dit qu’il n’avait jamais été aussi efficace à Faimaison !

Depuis, on a voulu structurer cette nouvelle dynamique pour qu’elle devienne notre mode de fonctionnement. On s’est appuyés sur un outil que l’on avait déjà sous la main : notre forum Discourse. En y ajoutant un module Kanban, on a trouvé un moyen simple et visuel de suivre l’avancement des tâches.

Le Kanban, c’est un tableau divisé en colonnes représentant différentes étapes d’un processus. Une tâche avance de gauche à droite jusqu’à son achèvement.

Simple et efficace, à condition que tout le monde comprenne bien comment l’utiliser et qu'est-ce qui détermine qu'on passe d'une colonne à l'autre.

Nous avons défini cinq colonnes. De gauche à droite, elles sont :

Notre réunion mensuelle est désormais divisée en deux parties :

La revue du Kanban : Cette fois on parcourt le tableau de droite à gaucheet on suit cette ordre :

✅ Ce qui a été accompli et on se félicite 🎉.

La réponse est oui… mais y'a encore du progrès à faire. Le système est en constante évolution. Parfois, les discussions stratégiques prennent trop de temps et on néglige la partie Kanban. Mais globalement, nos réunions sont devenues beaucoup plus fluides et productives.

Si toi aussi, tu galères avec des réunions interminables, essaie le Kanban. C’est simple, visuel, et surtout… ça fait avancer les choses ! 🚀

Voici le nouveau certificat à intégrer : fcn-vpn-ca.crt.

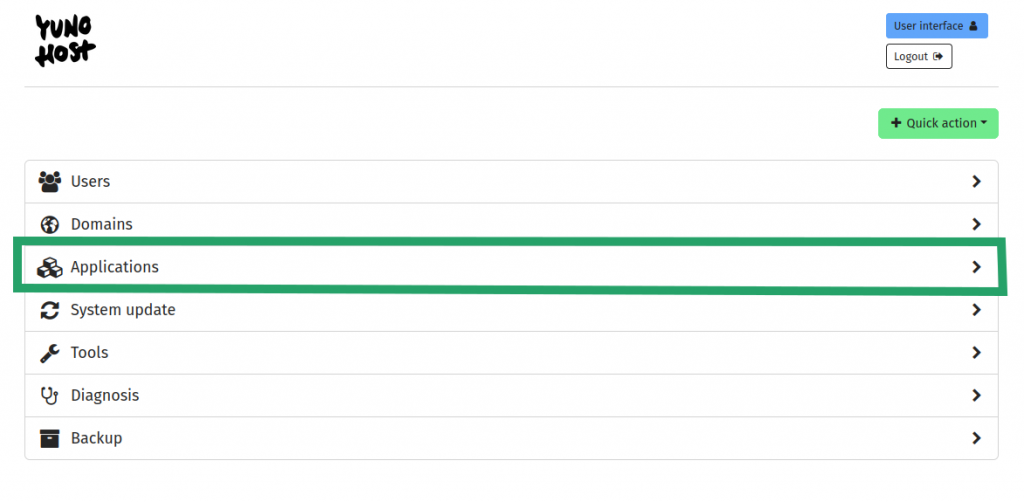

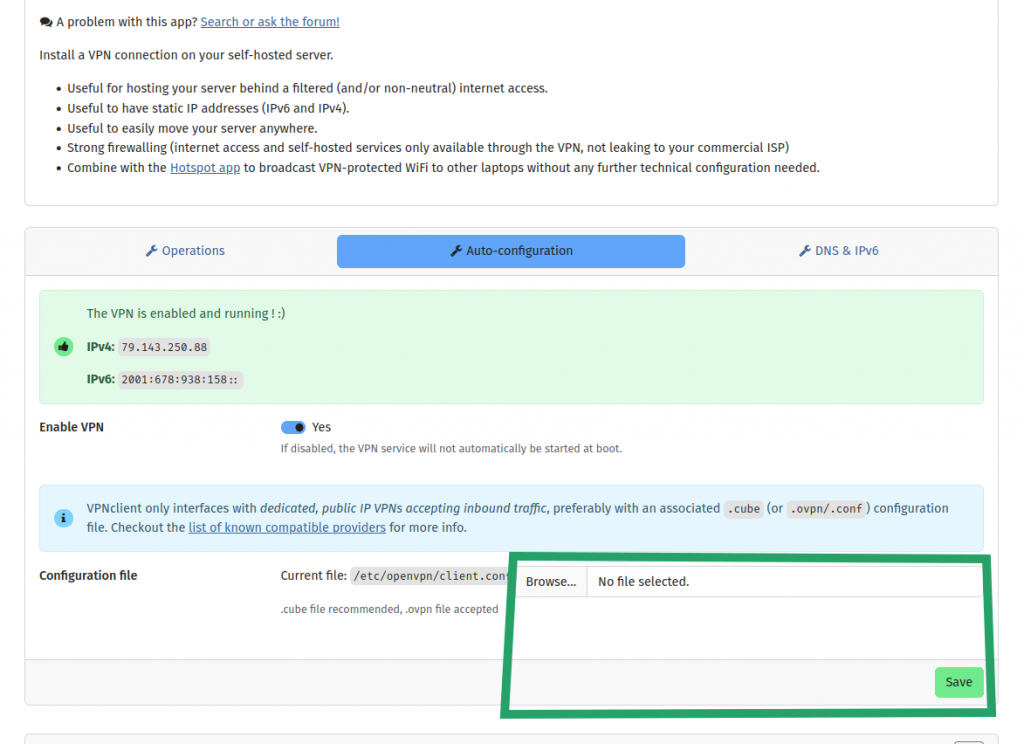

vpnclient-CTXXXX-XXXX.conf ou vpnclient-CTXXXX-XXXX.cube.conf Editer le fichier et remplacer la section <ca></ca> avec le nouveau certificat.cube Editer le fichier et remplacer la section "crt_server_ca": "" avec le nouveau certificathttps://IP_LOCAL/yunhost/admin IP_LOCAL étant l’ip de votre serveur ou brique internet sur votre réseau probablement quelque chose comme 192.168.1.23 Sélectionner applications

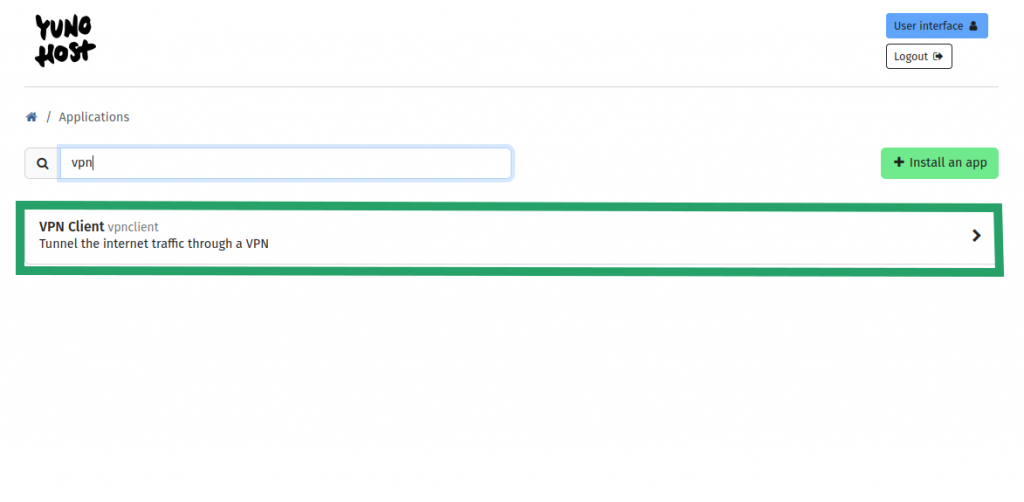

Sélectionner applications Sélectionner VPN Client

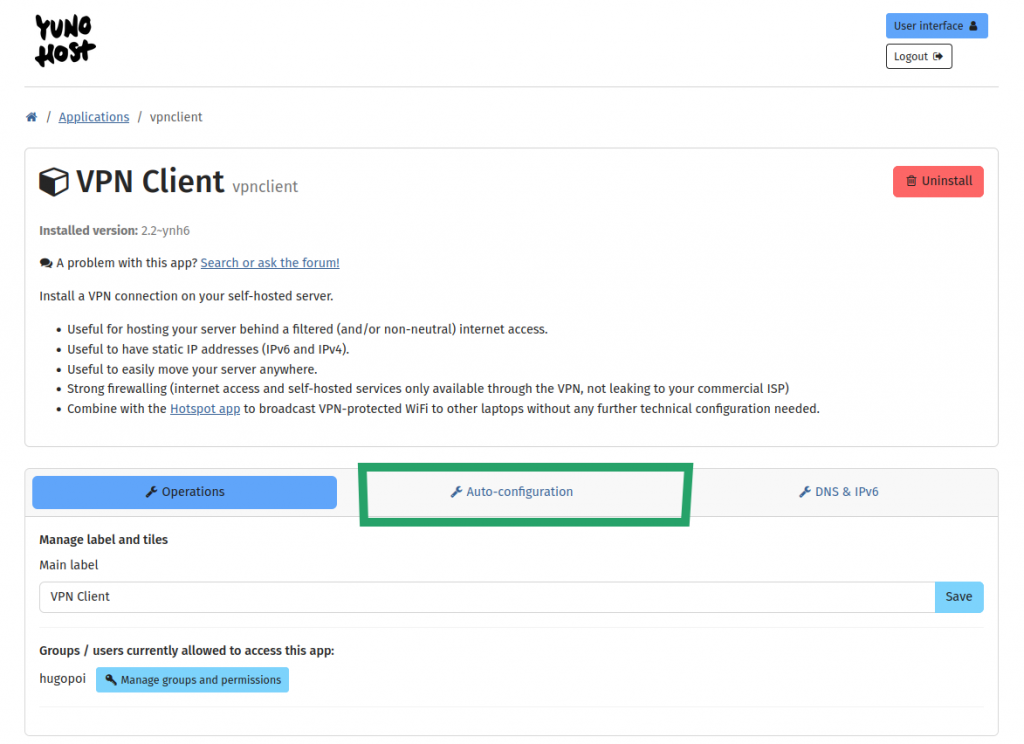

Sélectionner VPN Client Cliquez sur Auto-configuration

Cliquez sur Auto-configuration Parcourir et sélectionner votre fichier de configuration vpn préalablement modifié avec le nouveau certificat CA puis cliquer sur Save

Parcourir et sélectionner votre fichier de configuration vpn préalablement modifié avec le nouveau certificat CA puis cliquer sur SaveÉditez le fichier /etc/openvpn/keys/ca-server.crt pour remplacer son contenu par le nouveau certificat puis relancer le service en tapant la commande systemctl restart ynh-vpnclient.

Contactez-nous à l’adresse support@listes.franciliens.net nous vous aiderons.

Depuis quelques semaines est débattu par les parlementaires le projet de loi visant à lutter contre le narcotrafic. Le projet de loi initial contenait tout un pan élargissant les pouvoirs de surveillance par l’État de sa population. Deux mesures portaient particulièrement atteinte au droit à la vie privée et au secret des correspondances, deux valeurs qui sont chères à Aquilenet : l’utilisation de "boîtes noires" analysant en continu les communications via Internet et l’introduction de portes dérobées dans les protocoles de communications sécurisées pour accéder à leur contenu.

Plusieurs associations amies ont exprimé leur vive opposition à ces dérives sécuritaires : Libretic, Alsace Réseau Neutre, Picasoft ou encore les Chatons. La Quadrature du Net fait un effort particulièrement important et précieux pour couvrir l’avancée de ce projet de loi et alerter sur les dérives potentielles.

Fort heureusement, l’Assemblée Nationale a voté contre ces mesures, vote dont même l’EFF s’est fait l’écho.

La partie n’est cependant pas terminée : l’activation à distance des micros et caméras est toujours présente dans le texte, ainsi que le "dossier coffre", qui empêche à la défense de prendre connaissance (et éventuellement dénoncer l’illégalité) des moyens de surveillance mis en œuvre dans le cadre d’une procédure judiciaire. Au-delà de ce projet de loi, la tendance générale est malheureusement à une augmentation constante de la surveillance de la population, l’un des exemples les plus flagrants étant la prolongation de l’expérimentation de la vidéosurveillance algorithmique initiée dans le cadre des Jeux Olympiques à Paris.

Dans ce cadre, nous avons créé un collectif Technopolice Bordeaux et demandé une nouvelle audience à la mairie sur le sujet, n’hésitez pas à nous contacter pour des informations complémentaires.

En tant que fournisseur d’accès à Internet, Aquilenet fait transiter les communications de ses abonné·es (ADSL, fibre, VPN, données mobiles).

Nous affirmons haut et fort :

Nous défendons un Internet neutre, libre, transparent et sans censure. Par exemple, les DNS d’Aquilenet ne sont pas “menteurs”, technique appliquée par les grands FAI pour limiter l’accès à certains sites Internet. Cependant, Aquilenet se doit de respecter la loi en vigueur : sur décision judiciaire, nous pouvons être amenés à transmettre des informations strictement limitées à ce que nous collectons lors de l’adhésion (coordonnées et moyen de paiement). En revanche, jamais les contenus ou les usages.

Dans tous les cas, Aquilenet reste profondément attaché à ses valeurs, et engagé pour un Internet libre, ouvert à toutes et tous : un espace d’expression, de partage et de liberté, sans aucune forme de censure ni de surveillance.

Le week-end des 29 et 30 mars s’est tenue l’Assemblée Générale de FDN qui fut Extraordinaire à de nombreux titres !

Déjà par le temps, exceptionnel, qui nous a permis d’observer sereinement l’éclipse partielle de soleil qui a eu lieu au moment de la pause midi.

Ensuite, par les extraordinaires bénévoles qui ont permis à l’événement d’avoir lieu dans les meilleures conditions possibles : organisation, accueil, fourniture de victuailles et de boissons, sans oublier la formidable équipe technique qui nous a permis de diffuser l’événement en temps réel tout en l’enregistrant en vue de visionnages futurs :-)

Enfin, parce qu’il s’est agit d’une AG où nous avons revu les textes fondateurs de l’association afin de passer en fonctionnement collégial. Comme pour ce type de modification il est requis que la moitié des personnes membres avec droit de vote soient présentes ou représentées (ce qui correspond de nos jours à plus de 450 personnes), ces modifications font actuellement l’objet d’un vote électronique auprès de l’ensemble des membres de l’association. La durée de ce vote étant de 42 jours, il faudra attendre encore un peu pour les résultats :-)

Last but not least, cette extraordinaire AG a été l’occasion pour nombre d’entre nous de nous revoir en physique, et nous avons pu profiter des ateliers du dimanche pour accueillir de nouvelles personnes bénévoles et avancer sur pas mal de sujets !

C’est donc avec une énergie renouvelée et des équipes renforcées que nous accueillons l’exercice 2025, n’hésitez pas à venir nous rejoindre pour construire avec nous un Internet neutre, militant et solidaire :-)

C’est avec plaisir que nous serons au Premier Samedi du Libre et participerons au Decentralize Festival #N2HDF organisé par l’association Nothing2Hide. Pour cet événement national nous organisons un petit atelier autour du traçage publicitaire et comment s’en prémunir. A la clé l’installation de bloqueurs de publicités ainsi que le projet Exodus Privacy. Vous pourrez aller plus loin avec Parinux qui pourra vous aidez à dégoogleliser votre smartphone et peut-être migrer vers du logiciel libre !

Ce sera à La Villette au Carrefour du numérique comme d’habitude, nous accueillerons les curieux·ses des Fournisseurs d’Accès Internet citoyens, discuter aussi de neutralité du net, protection de la vie privée, données personnelles, et bien sûr auto-hébergement en présentant et aidant à l’installation de briques internet.

Crédit photo https://www.flickr.com/photos/joriavlis/4518741517 Jori Avlis

Crédit photo https://www.flickr.com/photos/joriavlis/4518741517 Jori AvlisSamedi 5 Avril 2025, de 14 h à 18 h

À la Cité des sciences et de l’industrie (au Carrefour numérique² à l’étage −1)

30, Avenue Corentin Cariou — 75 019 Paris

Métro Porte de la Villette

Si vous voulez participer au before et/ou à l’after, toutes les infos sont ici :

https://samedis-du-libre.org/Premier-Samedi-du-Libre

Bonjour,

L’association Aquilenet effectuera une nouvelle maintenance sur son réseau de collecte dans la nuit du samedi 29/03 au dimanche 30/03 avec coupure des services de quelques minutes vers 01h ou 02h du matin pour corriger quelques problèmes apparus à la suite de la mise à jour du week-end dernier.

Services concernés :

Services non concernés :

Bonjour,

L’association Aquilenet effectuera une maintenance sur son réseau de collecte dans la nuit du samedi 22/03 au dimanche 23/03 avec coupure des services pendant 10 minutes vers 01h ou 02h du matin (cela pourrait durer plus longtemps s’il y a des soucis).

Services concernés :

Services non concernés :

CC BY-SA 3.0 I, Friman

CC BY-SA 3.0 I, Friman

Ci-dessous, nous relayons le positionnement unanime des hébergeurs du collectif CHATONS, dont nous faisons partie, pour demander l'annulation ou la revue complète de la loi « visant à sortir la France du piège du narcotrafic ».

En effet, comme pour la loi « Jeux Olympique », cette nouvelle proposition de loi masque en réalité une loi de surveillance dont certains dispositifs ont déjà été proposés et rejetés plusieurs fois et vont bien au delà de la question du narcotrafic.

CHATONS est le Collectif des Hébergeurs Alternatifs, Transparents, Ouverts, Neutres et Solidaires. Ce collectif vise à rassembler des structures proposant des services en ligne libres, éthiques et décentralisés afin de permettre aux utilisateurices de trouver rapidement des alternatives respectueuses de leurs données et de leur vie privée aux services proposés par les GAFAM (Google, Apple, Facebook, Amazon, Microsoft).

Nous prenons aujourd'hui la parole pour faire part de notre inquiétude concernant la pérennité du droit à la vie privée et à la confidentialité des communications. Le collectif, en accord avec le positionnement de la Quadrature du net,1 exprime son opposition aux mesures de la proposition de loi « narcotrafic » élargissant les pouvoirs de surveillance. Nous alertons en particulier sur l'élargissement de l'usage de « boites noires », analysant en direct tous les échanges sur Internet. Nous appelons à la vigilance concernant l'obligation pour les fournisseurs de services de messagerie d'affaiblir les protocoles de chiffrement, via l’introduction d’une porte dérobée (backdoor) ou d'un destinataire fantôme.2 Nous espérons que cette dernière mesure, votée par le Sénat puis rejetée par l'Assemblée nationale, ne sera pas réintroduite.

Sous le prétexte légitime de lutter contre le narcotrafic, ces mesures sapent le secret des correspondances pour tout le monde, droit pourtant garant de nos libertés individuelles et collectives. Il y a presque 10 ans, l'Agence nationale de la sécurité des systèmes d'information (ANSSI) défendait déjà l'idée que créer des backdoors pour lutter contre le terrorisme était dangereux pour la sécurité.3

Il est impossible de garantir que ces capacités ne soient pas abusées par des personnes où des entités malveillantes. Par exemple, fin 2024 aux États-Unis, le piratage de système d'écoutes légales chez de grands opérateurs a permis à une puissance étrangère d'avoir accès à des communications sensibles, poussant des officiels du FBI et CISA à recommander l'utilisation de messageries chiffrées.4

Ces dernières années, de nombreuses entités publiques et privées d'envergure ont été dans l'incapacité d’empêcher des fuites de données massives, quand ces dernières n'ont pas tout simplement vendu ou transmis ces données volontairement. Celles-ci se retrouvent dès lors sur le marché noir et alimentent les réseaux criminels, les géants du numérique et les États tiers.

Ainsi, la balance bénéfice-risque de la collecte de données, et qui plus est d'un silo de données, ne doit pas seulement être évaluée au présent, mais en considérant aussi les abus futurs, et le contexte géopolitique.

Nous comprenons fort bien que l’État souhaite renforcer ses moyens pour lutter contre le narcotrafic, mais nous pensons que la solution envisagée est susceptible de détruire plus de vies qu'elle n'en sauvera.

Si cette loi est adoptée, elle va intensifier la surveillance au détriment du droit au secret de la correspondance.

En conséquence, nous demandons à nos élu⋅es de ne pas voter la proposition de loi telle qu’elle a été validée par le Sénat et de refuser la mise en place de ces dispositifs.

Le collectif CHATONS (https://chatons.org).

Alsace Réseau Neutre est une association à but non lucratif qui peut être vue comme une AMAP du numérique, qui œuvre ensemble à la construction d'un bout d'internet utopique. ARN propose de nombreux services en ligne alternatifs, mais aussi des accès internet par fibre optique. En particulier, elle accompagne les particuliers et les associations locales à quitter les services des géants du numérique. Espace presse

CHATONS est le Collectif des Hébergeurs Alternatifs, Transparents, Ouverts, Neutres et Solidaires. Ce collectif vise à rassembler des structures proposant des services en ligne libres, éthiques et décentralisés afin de permettre aux utilisateurices de trouver rapidement des alternatives respectueuses de leurs données et de leur vie privée aux services proposés par les GAFAM (Google, Apple, Facebook, Amazon, Microsoft).

Afin de protéger nos serveurs DNS de l’attaque DDoS en cours sur notre réseau, nous venons de renforcer drastiquement les mesures de protections de ceux-ci. Cette protection renforcée restera en place pour une durée indéterminée, le temps que l’attaque cesse.

Quelles conséquences pour les personnes utilisant nos services DNS ?

Comment continuer à utiliser nos services DNS en dehors des réseaux FDN et FFDN ? En configurant vos routeurs, box ou navigateurs afin d’activer les services DoT et DoH. Voir nos informations de configuration.

Et si cela n’est pas possible ? Nous vous invitons alors à utiliser d’autres serveurs DNS récursifs ouverts alternatifs, dont une liste non exhaustive est disponible sur le Wiki de sebsauvage.net.

Merci de votre compréhension !

L'assemblée générale est le moment de l'année le plus propice à nous rassembler et échanger sur l'année écoulée et les engagements futurs. Cet évènement sera l’occasion de discuter collectivement de la participation des adhérents à l’association et comment ils et elles envisagent la suite de l’aventure Faimaison.

Celle-ci se tiendra le samedi 15 mars à 14h à l’adresse suivante :

8 Rue du Port au Vin,

44000 Nantes

L'assemblée générale favorisera la rencontre sur place des adhérents actifs / votants, et pour simplifier son déroulé, ne sera pas retranscrite sur BBB.

Sont disponibles au format PDF :

FDN essuie depuis le 21 février 2025 une attaque importante et continue sur ses serveurs DNS récursifs ouverts.

Nous avons procédé à quelques ajustements afin de les protéger du mieux que nous pouvions pour assurer une continuité du service, et continuons d’améliorer constamment les mesures de protection mises en place mais c’est chronophage.

En conséquence, nous allons les renforcer drastiquement prochainement, ce qui aura un impact pour les utilisateurices hors réseau FDN et FFDN, ce que nous déplorons, mais la protection de notre réseau et des services que nous proposons est notre priorité.

Les services DoT et DoH ne seront pas concernés par le renforcement des protections et resteront utilisables par tout le monde (information de configuration).

Dans l’éventualité où les mesures de protections que nous allons mettre en place généreraient trop de perturbations à votre niveau, nous vous invitons à utiliser d’autres serveurs DNS récursifs ouverts alternatifs, dont une liste non exhaustive est disponible sur le Wiki de sebsauvage.net.

Merci de votre compréhension !

L’Assemblée Générale de FDN aura lieu les 29 et 30 mars 2025 et se tiendra cette année sur deux sites différents :

C’est ouvert à toustes, si ça vous dit de passer nous voir pour découvrir ce que fait l’association, c’est avec plaisir que nous vous accueillerons.

Pensez simplement à vous signaler à l’avance si vous n’êtes pas membre (et, si vous êtes membre, de le faire via votre espace adhérent·e : vous avez dû recevoir un mail en ce sens 😉). Cela nous permettra entre autres de mieux prévoir la bonne quantité de viennoiseries pour l’accueil qui aura lieu à partir de 9h30. L’Assemblée formelle débutera à 10h.

Au programme du week-end :

[1] Volumes - 78 rue Compans, 75019 Paris, près des Buttes Chaumont

[2] ATD Quart Monde - 63 rue Beaumarchais, 93100 Montreuil

L'assemblée générale est le moment de l'année le plus propice à nous rassembler et échanger sur l'année écoulée et les engagements futurs. Cet évènement sera l’occasion de discuter collectivement de la participation des adhérents à l’association et comment ils et elles envisagent la suite de l’aventure Faimaison.

Celle-ci se tiendra le samedi 15 mars à 14h à l’adresse suivante :

8 Rue du Port au Vin,

44000 Nantes

L'assemblée générale favorisera la rencontre sur place des adhérents actifs / votants, et pour simplifier son déroulé, ne sera pas retranscrite sur BBB.

Nous sommes en 2025, et l’année s’ouvre par la prise de pouvoir des fascistes aux USA, avec l’investiture de Trump, et le double salut Nazi d’Elon Musk à la tribune. À peine arrivé, Trump signe des décrets mettant en œuvre la politique voulue par ses soutiens fascistes, néo-nazis et QAnon : détruire l’État Fédéral, faire disparaître les femmes, le “wokisme”, et toute idée de justice, rétablissant le masculinisme, la violence et la domination patriarcale.

Trump signe ainsi, par exemple, des décrets interdisant certains termes dans les demandes de subventions pour la recherche en sciences sociales, visant à bannir toute notion de genre ou de sujets LGBTQIA+ de l’ensemble des documents officiels du Gouvernement, et à forcer la Recherche Universitaire à suspendre toute publication évoquant ces termes bannis.

Face à cette version innovante de l’autodafé, Internet pourrait-il se dresser en bibliothèque numérique libre ? Ce n’est pas si simple. Malheureusement, une immense partie d’Internet est entre les mains de multinationales (Google, Méta [Facebook, Instagram, Whatsapp], Amazon, Apple, Microsoft), des entreprises de Musk (X, SpaceX, Tesla, StarLink…), sans oublier les entreprises chinoises (TikTok) dont les intérêts financiers passent avant toute forme de sérieux scientifique, de volonté humaniste ou de progressisme social et écologique.

La rapidité avec laquelle Méta, Google, Amazon, et le reste de la Silicon Valley ont emboîté le pas des bottes Trumpistes peut sembler effarante, mais l’Histoire nous a déjà montré que la bourgeoisie capitaliste ne voit aucun problème à s’allier aux fascistes. Sans même qu’il ne leur soit demandé quoi que ce soit, leurs réglementations intérieures concernant la protection des minorités, les fakes news et le harcèlement en ligne, ont été revues à la baisse ; voire tout bonnement supprimées. Le fonctionnement de la modération a été révisé pour correspondre à l’idéologie réactionnaire et totalitaire en place. Par exemple, considérer à nouveau comme une maladie mentale toute forme marginalisée d’orientation sexuelle ou d’identité de genre, en allant à l’encontre de toutes les connaissances scientifiques établies, et surtout l’existence de toutes les personnes concernées, est désormais autorisé.

Bien entendu, avec le fascisme, vient également le racisme. Comme si les discours de Trump depuis longtemps n’étaient pas éloquents, Elon Musk, devenu le membre le plus essentiel du Gouvernement choisit de signer son discours d’investiture d’un double salut Nazi. Le message est clair !

En bref, nous y sommes… ou presque. Les plateformes privées centralisant notre activité en ligne se sont soumises, sans même attendre qu’on leur demande, à un Gouvernement fasciste. À leur tête, membre du Gouvernement sans avoir été élu, l’homme le plus riche du monde, propriétaire de la plateforme délétère X, l’inévitable libertarien néo-nazi totalement zêlé : Elon Musk.

Avec la domination de ces plateformes et leur centralisation dans un même pays, le déni de la possibilité, qu’un jour, celles-ci soient soumises au bon vouloir d’une bande de nazis a pris le pas sur la méfiance des débuts et du déni de l’utilisation, non consentie, de nos données personnelles.

Certes, le discours des libristes et autres hacktivistes en tout genre a toujours inclus cette possibilité, mais c’est autre chose quand cela advient aussi réellement et aussi rapidement.

Chacun a le choix entre tenir le territoire (les réseaux sociaux techno-fascistes) pour continuer à faire exister un discours antifasciste, ou s’exiler là où l’ambiance est moins délétère.

Il peut être stratégique de résister, pour une institution ou des militant⋅es chevronné⋅es, mais il peut aussi être sain, pour sa santé mentale, de faire le choix d’une alternative.

Reste à savoir si défendre X, Facebook et consorts, est pertinent à l’échelle d’Internet. Comme si chaque plateforme devait continuer à exister ad vitam et la centralisation du web, sur quelques places publiques bruyantes, la seule manière de créer des liens.

Fort heureusement, les alternatives existent. Tout comme Aquilenet s’emploie à faire vivre la possibilité d’un autre accès à Internet, de nombreuses propositions ont vu le jour depuis des dizaines d’années face à la montée en puissance des plateformes commerciales, déjà perçue comme une menace (Snowden, c’était en 2013).

Il existe plusieurs raisons de fuir les plateformes actuelles, et cela influera sur le choix qu’on fera pour son alternative.

Vous souhaitez simplement continuer à utiliser quelque chose qui ressemble à Twitter, qui sent comme Twitter, qui marche comme Twitter, où l’on retrouve tous les gens de Twitter ?

Inscrivez-vous sur Bluesky Social !

Créée par les mêmes personnes que celles derrière Twitter, cette plateforme propose un fonctionnement très similaire. Les différences sont moindres, mais néanmoins notables.

Fonctionnellement, Bluesky Social (abrégé en Bluesky, Bsky ou BS) n’utilise pour le moment pas d’algorithme de recommandation de contenu sur votre timeline principale. Vous pouvez donc choisir de ne voir que les publications/réponses des gens que vous suivez.

Par ailleurs, la plateforme est à l’heure actuelle toujours exempte de publicité… mais jusqu’à quand ?

Notez que Bluesky n’est pas “sans algorithme”, comment on le lit souvent, à proprement parler. C’est un abus de language. Et il est bon de se rappeler que cette plateforme reste le produit d’une entreprise privée. La direction prise, les choix fonctionnels, tout ceci peut être amené à changer radicalement et unilatéralement.

Cependant, techniquement, Bluesky permet la décentralisation (même si inexploitée pour le moment).

En plus d’une possibilité de ne pas centraliser les données et le fonctionnement de la plateforme entre les mains de Bluesky PBC (l’entreprise derrière le réseau social), on peut donc imaginer l’arrivée de clients alternatifs. Il serait alors possible de s’opposer aux décisions unilatérales, de revenir à l’expérience que l’on cherche - ou à en créer de nouvelles en parallèle. Mais c’est avec des “si”.

Vous pensez que les plateformes centralisées ont fait leur temps ? Vous défendez la possibilité d’arracher aux mains des entreprises le fonctionnement de votre espace en ligne ? Vous voulez de l’horizontalité et de la transparence ?

Alors Inscrivez-vous sur Mastodon (ou l’instance Aquilenet de Mastodon - voir plus bas) et rejoignez le Fédivers !

Basé sur un protocole ouvert commun, le Fédivers est un ensemble de services similaires à Twitter, Instagram, YouTube, Facebook, et d’autres. Son représentant le plus connu est Mastodon, plateforme alternative à Twitter/X.

On y trouve néanmoins d’autres services, tels Mobilizon (équivalent des événements Facebook), Plume (système de blog), Pixelfed (alternative à Instagram), Peertube (comparable à YouTube)… La proposition se veut aussi simple que pertinente, en imaginant une autre façon de vivre le web 2.0 et les médias sociaux.

Il s’agit d’une nouvelle façon de penser les plateformes ouvertes et les réseaux sociaux, plus proche des idéaux et de la manière dont a été pensé le web à son origine. Au lieu d’espaces cloisonnés ne parlant pas entre eux, on y retrouve des outils tous interconnectés.

Fonctionnellement, l’expérience utilisateur peut varier d’un outil à l’autre, et il est donc difficile de la résumer brièvement. Cependant, on notera l’absence de publicité la plupart du temps et la quasi-absence d’algorithme de recommandation ciblé. Le contenu n’est généralement pas discriminé selon votre profil. C’est à vous de faire le tri selon vos préférences en suivant ou ne suivant pas certains comptes. L’ordre d’affichage est très généralement organisé uniquement par chronologie et éventuellement catégorisé par thèmes, à l’aide de hashtags par exemple.

Cependant, il faut alors faire confiance à la personne qui héberge votre service. Les instances sont plus petites, et vous pouvez être mis face à des instances malveillantes. Heureusement, il est aisé de trouver des instances fiables, et presque plus difficile de tomber sur des admins mal-intentionnés. D’ailleurs, ce type de comportement est très mal perçu dans le Fedivers. La plupart des porteurs de projets Mastodon sont des bénévoles qui mettent en application leurs idéaux de respect de la vie privée et des utilisateur⋅ices.

Pour faciliter votre départ de Twitter et entammer votre nouveau voyage dans le monde des autres plateformes, nos camarades ont proposé un ensemble d’outils très accessibles via le projet #HelloQuitX.

Démarrez votre périple dès maintenant !

Et si vous souhaitez rejoindre Mastodon, n’oubliez pas qu’Aquilenet héberge sa propre Instance depuis 2017. Nous avons donc plus de 7 ans d’expérience, et sommes fiers du chemin parcouru. Venez tester !

Tu veux que ton association soit transparente et impliques ses membres au maximum, mais tu ne sais pas par où commencer ? Chez Faimaison, on tâtonne encore pour trouver la formule magique. Mais une chose est sûre : on a toujours essayé d'inclure le maximum de personnes dans le processus décisionnel – parfois même un peu trop, diront certains.

Cet article est le premier d’une série sur ce sujet. On va te montrer comment on faisait avant, avant de passer à une méthode plus adaptée à notre situation actuelle.

Chez nous, rien n’est figé. Notre association évolue constamment, et avec elle, nos façons de faire. Ce qui veut dire que la méthode parfaite pour inclure tout le monde… n’existe pas. Et c’est très bien comme ça. L’important, c’est de rester ouvert à l’expérimentation.

Chez Faimaison, chaque jeudi a son rôle :

Et après, on recommence ce cycle de vie des jeudis.

Mais la réunion décisionnelle, c’est quoi au juste ? C’est LE moment où on prend des décisions importantes pour l’association. Que ce soit pour choisir un nouveau serveur, décider de signer une pétition, ou trancher entre Stouts et IPA (spoiler : les Stouts gagnent, évidemment), tout est mis sur la table.

Notre ancien modèle de réunion était bien structuré, avec un document explicatif (tu peux le voir ici : modèle de réunion décisionnelle). En gros, tout le monde pouvait s’y retrouver. Voici les grandes étapes :

L’idée derrière cette structure, c’est que pour prendre des décisions éclairées, il faut d’abord avoir une vue d’ensemble claire.

Ce modèle présente plusieurs avantages. D’abord, il donne un cadre clair pour guider la réunion : tout est prévu, de l’ordre des sujets à aborder aux informations essentielles à partager. C’est particulièrement utile quand il y a beaucoup de participants ou que les discussions risquent de partir dans tous les sens.

Ensuite, il favorise l’équité : chaque voix peut s’exprimer au bon moment, sans être noyée dans un flot de débats désorganisés. Enfin, grâce à ce cadre, même une personne qui n’a jamais animé de réunion peut facilement s’y retrouver. Il suffit de suivre le plan pour que tout se passe dans un esprit constructif.

Pour résumer, ce modèle formalise et structure les échanges tout en restant accessible. Il permet de maintenir une ligne directrice tout en maximisant la participation.

Mais ce modèle avait ses défauts. Déjà, la partie décisionnelle – la plus importante – arrivait en toute fin de réunion. Et honnêtement, après deux ou trois heures de discussions, qui a encore de l’énergie pour débattre sérieusement ? Surtout quand la réunion commence à 20 h, après une journée de boulot…

Autre problème : tout le monde n’était pas toujours présent. Parfois, il manquait des infos clés sur les finances ou les projets en cours. Sans compter que la rigidité du format ne laissait pas place aux discussions spontanées.

Avec la pandémie, les réunions décisionnelles ont vu leur participation chuter : 3-4 personnes, 7 grand maximum quand il ne pleut pas. Résultat ? Ce modèle, déjà lourd, devenait franchement disproportionné. Un jour, un membre a lancé : « Bon, sur quoi tu bosses, en fait ? ». Et là, une nouvelle approche est née.

Cette nouvelle méthode est encore en construction, mais elle a le mérite de répondre à nos besoins actuels. Curieux de savoir ce qu’on a imaginé ? On t’explique tout dans le prochain article !

L'April a publié un communiqué concernant la future possible interdiction des logiciels libres proposant des fonctionalité de caisse.

La Fédération FDN soutient l'April dans cette défense du logiciel libre.

En juillet 2017 Franciliens.net a créé son compte Mastodn sur l’instance mstdn.fr.

Mastodon est un logiciel libre, part de l’écosystème du Fédiverse.

Dans le Fédiverse, Franciliens.net reconnaît les principes qui ont permis le développement et le succès du réseau Internet, que nous désirons promouvoir.

Progressivement nous avons choisi de privilégier ce réseau social au détriment de Twitter.

En février 2023 nous avons décidé de cesser nos publications sur Twitter, en désaccord avec l’évolution de ce site.

Aujourd’hui nous choisissons de supprimer notre compte X. Pour ce faire, nous nous associons à l’intiative Hello Quitte X.

Nous invitons à la fois nos contacts sur Twitter, mais plus largement, tout utilisatrice et utilisateur du site à en faire de même.

Soirée d’émancipation numérique, de lutte et d’hommage à un ami et militant de la vie : Lunar

[Pour des raisons d'organisation, merci de vous inscrire, voir ci-dessous]

Soirée d'émancipation numérique, de lutte et d'hommage à un ami et militant de la vie : Lunar

La lutte pour notre émancipation passe aussi par les choix des outils numériques : Aujourd'hui avec la dérive techno-fasciste aux USA et en France, la lutte pour une informatique libre et émancipatrice portée par Lunar est plus que jamais nécessaire!

Il est important de prendre conscience des enjeux démocratiques du numérique, venez en parler avec nous !

Il y a trois mois Lunar nous a quitté emporté par une longue maladie.

Le 7 février, cela fera sept ans jour pour jour que Lunar jouait sa conférence gesticulée intitulée " Informatique ou libertés ? ", à la Tencha à Bordeaux

Dans cette conférence, Lunar interrogeait : "Travailler, s'informer, jouer, vivre ses amitiés, se soigner, consommer ou se révolter… Quel contrôle avons-nous sur ces ordinateurs devenus omniprésents ? À qui facilitent-ils vraiment la vie ? L'apparente complexité technique cache des enjeux politiques". Lunar partage dans sa conférence vingt ans d'expérience technique et militante pour nous aider à y voir clair et à nous organiser.

Lors de cette soirée, nous ses ami.e.s nous souhaitons lui rendre hommage de la manière qui nous semblaient le plus proche de lui : en diffusant sa conférence gesticulée, en parlant de ses luttes, en s'organisant et en ajoutant une touche de paillettes !

Cette soirée est ouverte à toustes : geeks, nerds ou néophytes atour de ces sujets de lutte qui touchent nos vies numériques.

Programme de la soirée:

19h00 : accueil, paillettes et présentation de la soirée

19h30-21h30 : diffusion de sa conférence gesticulée

21h30-22h00 : comment s'organiser à Bordeaux et autour ?

22h : Fresque coopérative en arc en ciel : " après cette soirée, j'aspire à …"

Musiques et paillettes !

Afin de nous faciliter l'organisation merci de vous inscrire ici avant le 03/02 : https://framaforms.org/inscription-soiree-hom…

Pour des questions de responsabilité, on vous demandera d'adhérer à la ZAP (prix libre) via ce lien (https://www.helloasso.com/associations/tiers-…) ou sur place le jour-j.

Buvette ZAP : bières, vin, soft et de quoi grignoter végan !

Les utilisateurs de notre service fediverse Social!bim Pellicule!bim et organise!Bim ont pu remarquer que ces services sont actuellement innacessible.

En effet, il y a de ça 1 mois (novembre 2024) le disque qui contenait les service du fédiverse a rendu l’âme. Nous avons pu restaurer et relancer les service en utilisant un autre disque neuf qui était en réserve au cas nous connaîtrions ce genre de panne. Malheureusement, dans la semaine du 16 décembre 2024, le disque de secours a connu une grosse panne à son tour.

Plutôt que jouer à le mettre sur les disques des autres services et de risquer de mettre en panne tout le reste, nous avons pris le parti de nous poser pour réfléchir un peu pour régler nos problème de stockage. Nous avons décidé de nous équiper avec des disques entreprise qui sont réputés plus solides et plus endurants. Tout cela pour vous dire que nous n’abandonnons pas les services fediverse sur le BIM mais que nous prenons plutôt du temps pour les remettre en ligne de façon plus durable et plus stable.

Les services n’ont pas la prétention d’être des services professionnels disponible 24/24 7/7 mais nous visons tout de même à offrir des services disponible de manière continue et sans problèmes récurrents. C’est pour cela que nous allons nous pencher dessus pendant le mois de janvier pour essayer de garder la direction prise par le BIM ces dernières années à savoir « Des services qui fonctionnent plutôt bien » :).

Pour l’heure nous vous souhaitons de bonnes fêtes de fin d’années et on se donne rendez-vous courant Janvier pour le retour des services du fediverse.

L’équipe ILOTH

FDN sera présente au PSL XXL le week-end des 7 et 8 décembre au Carrefour Numérique de la Villette 🎉

Venez nous retrouver tout au long de l’événement sur notre stand !

L’ensemble du programme est consultable par ici 🤩

À noter : une conférence le dimanche pour présenter les FAI de la Fédération FDN !

Pour ce mois de décembre un PSL pas comme les autres, un format XXL sur 2 jours. Nous serons présent à La Villette le 7 et 8 décembre pour accueillir les curieux·ses des Fournisseurs d’Accès Internet citoyens, discuter neutralité du net, protection de la vie privée, données personnelles, et bien sûr auto-hébergement en présentant et aidant à l’installation de briques internet. Nous serons également accompagnés des associations Parinux, FDN/FFDN, La Mouette (Libre Office), Linux et la Musique, April, OpenStreetMap France, Ubuntu-fr, Mozilla et probablement plein d’autres.

Venez nous rencontrer !

Samedi 7 et dimanche 8 décembre 2024, de 10 h à 18 h

À la Cité des sciences et de l’industrie (au Carrefour numérique² à l’étage −1)

30, Avenue Corentin Cariou — 75 019 Paris

Métro Porte de la Villette

Toutes les infos sont ici : https://samedis-du-libre.org/Premier-Samedi-du-Libre-XXL

Il y quelque mois, une association au nom de COTICE nous a contacté pour nous signaler qu’elle allait cesser son activité de fournisseur d’accès VPN et de location d’emplacements en Datacenter. Elle nous a proposé de reprendre leur baie vu que le datacenter se trouve être à Montpellier avec pas mal de choses qui ont été mises en place et payées. Grace à la reprise de ces emplacements on pourrait non seulement avoir un peu plus le contrôle sur nos infrastructure mais en plus héberger des associations amies qui en auraient besoin.

Lors de la dernière AG d’ILOTH nous nous étions décidés à nous ouvrir un peu plus aux autres pour éviter qu’un phénomène d’entre-soi s’installe ; car cela faisait quelques années que l’équipe d’ILOTH avait pris ses marques et faisait vivre cette petite association et son petit bout d’Internet dans son coin. Il fallait non seulement aller rencontrer les personnes qui nous contactées pour des connexions Internet ( c’est en cours ) mais aussi aller à la rencontre d’autre associations ayant des activités sur Internet.

La reprise de cette baie nous permettrais d’aller dans ce sens en proposant des services d’hébergement de serveurs à d’autres associations et garder un lien avec elles. Elles nous servirait aussi à renforcer notre infrastructure réseau.

Après avoir acté l’utilité d’une telle baie, il fallait trouver des associations intéressées et voir si c’était soutenable financièrement.

La rencontre initiale pour sonder les personnes intéressées s’étant déroulé dans les locaux du BIB, ils étaient bien évidemment présent pour entendre cette proposition et se sont montré très intéressés par l’idée. Certes, un emplacement a un coût assez élevé mais si il y avait au sein de l’association quelques membres intéressés pour être hébergés dans un datacenter et que les frais sont partagés, cela devenait possible.

On a ensuite réuni tous les membres d’ILOTH autour d’allo!Bim et on a trouvé des membres intérressés par un emplacement, ce qui a permis de régler la question du coût et du financement de cette baie. C’est par les actions et envies de ses membres qu’ILOTH évolue et c’est grâce à leur engagement à prendre des emplacements et à participer au support technique que la baie va voir le jour !

On a décidé d’ouvrir l’offre à toutes les associations/coopératives locales ou ses membres intérressés par un emplacement en DataCenter. La baie associative ILOTH était née.

L’équipe ILOTH s’est agrandie avec un ancien membre de COTICE, qui est d’ailleurs aussi un ancien membre d’ILOTH et d’une autre association comme le distrilab et la coopérative la Tendresse à Montpellier. Nous avons commencé à réfléchir et à dresser une liste des achats pour mettre cette baie en fonctionnement et faire fondre notre porte-monnaie. L’arrivée d’un membre de COTICE a grandement facilité les choses coté administratif. Nous avons reçu pas mal de conseils de part et d’autres notamment par les membres du BIB bref, y’avait plus qu’à, comme on dit.

Nous avons dû prendre contact avec les fournisseurs de services de l’association COTICE ce qui nous a permis par la même occasion de consolider nos infrastructures et notamment nos liens vers l’Internet. Nous bénéficions en plus d’OVEA, notre transitaire de toujours, d’un transitaire en plus par l’intermédiaire de HIVANE et bientôt d’un autre grâce à APPLIWAVE.

HIVANE a été d’une grande aide pour nous aider à faire évoluer notre réseau et nous l’en remerçions vivement. La communication et la disponibilité d’OVEA a également facilité les choses. Tout cela permet aujourd’hui de vous annoncer qu’ILOTH a évolué :)  et que ça va nous permettre de faire de nouvelles choses et à chacun⋅e de de bénéficier de services locaux pour sa connexion Internet.

et que ça va nous permettre de faire de nouvelles choses et à chacun⋅e de de bénéficier de services locaux pour sa connexion Internet.

FDN sera présente comme les années précédentes à l’édition 2024 de Capitole du Libre !

Venez nous retrouver tout au long de l’événement sur notre stand, on aura des flyers FDN mais également tout plein de flyers FFDN :-)

(et promis, cette fois, on va essayer de prendre quelques photos 😅)

Après une année de gestation, le nouveau site web de FDN est en ligne !

Nous espérons qu’il vous plaira. Il n’y a pas trop de changements cosmétiques (nous avons essayé de conserver au mieux le précédent thème afin de ne pas trop vous perturber) mais nos ordinosaures seront heureux de pouvoir à nouveau y naviguer en tout fluidité car il s’est transformé en site statique 🙂

Il est propulsé par Jekyll depuis le Gitlab de FDN. Seule la fonctionnalité de recherche requiert d’activer Javascript.

Nous avons refait ce site au mieux de nos connaissances pour en améliorer au maximum l’accessibilité. Merci à toutes les personnes qui ont contribué à cette nouvelle version <3

Pour mémoire, l’ancien nouveau site web qui nous aura rendu de bons et loyaux services durant un peu moins d’une dizaine d’années était réalisé avec WordPress, qui malheureusement est désormais devenu une usine à gaz avec des pratiques discutables.

N’hésitez pas à signaler sur communication (a) fdn.fr les coquilles, oublis et erreurs que vous pourriez trouver. Merci 🙂

Nota : notre flux RSS a changé. Suivez nous désormais via https://www.fdn.fr/feed.xml.

Le capitalisme de l’attention a encore frappé. Youtube veut bien que vous regardiez ses vidéos à condition que vous puissiez être identifié·e, via un compte ou par diverses techniques moins avouables, pour pouvoir vous servir de la pub et engranger un max.

Google a donc décidé de bloquer toutes les adresses IP de Gitoyen, et par conséquent de FDN (voir ce billet) et de nous empêcher d’accéder à leurs vidéos de manière moins identifiable.

Nous sommes donc obligé·es de fermer l’instance invidious.fdn.fr.

Un grand merci aux développeureuses d’invidious d’avoir fourni cette solution de contournement pendant toutes ces années.

Certaines instances invidious sont encore opérationnelles, mais pour combien de temps ? Elles sont référencées ici et là pour celles et ceux qui ne veulent pas se faire espionner par Google.

Bien qu’en effectif réduit, nous serons présent à La Villette au PSL du 2 novembre 2024 pour accueillir les curieux·ses des Fournisseurs d’Accès Internet citoyens, discuter neutralité du net, protection de la vie privée, données personnelles, et bien sûr auto-hébergement en présentant et aidant à l’installation de briques internet.

Venez nous rencontrer !

Samedi 2 novembre 2024, de 14 h à 18 h

À la Cité des sciences et de l’industrie (au Carrefour numérique² à l’étage −1)

30, Avenue Corentin Cariou — 75 019 Paris

Métro Porte de la Villette

Si vous voulez participer au before et/ou à l’after, toutes les infos sont ici :

https://samedis-du-libre.org/Premier-Samedi-du-Libre

Après plusieurs années à déployer des outils numériques locaux d’une façon plutôt confidentielle, le temps est venu pour SCANI de « prendre le taureau par les cornes » et de ranger tout ce qui a déjà été mis en route, d’arranger quelques outils qui ne répondent que partiellement à certains besoins et de compléter la panoplie proposer aux membres de la coopérative et plus généralement au grand public.

On commence aujourd’hui avec la messagerie instantanée !

Alors pour les fans, désolé, mais Néo n’est pas de la partie et il n’y aura pas de petits symboles verts bizarres qui tombent avec élégance vers le bas de votre écran. Mais vous allez quand même devoir utiliser un peu vos neurones pour passer le pas. Alors, pilule rouge ou pilule bleue ?

L’une des excuses que nous entendons le plus lorsqu’on discute avec des gens qui semblent vouloir se libérer de l’emprise des GAFAMs, c’est « oui mais chez <…> c’est pratique et ça marche ». Ces mêmes personnes font assez souvent des kilomètres à pied pour se fournir au marché, aux AMAPs ou chez de petits producteurs locaux plutôt que d’aller faire leurs courses en grande surface.

La preuve que « quand on veut, on peut ! ». Et vous n’êtes pas seuls face à ces outils qui semblent parfois contre-intuitifs. Cet article est un petit tour d’horizon de l’univers Matrix, de ce qu’il permet, des défauts qui font ses forces et de ce qui reste encore à améliorer.

Néologisme un peu barbare, si vous voulez tous savoir, votre moteur de recherche favori vous indiquera pas mal d’articles qui en causent. Mais en deux mots, pour la partie qui nous intéresse, voici notre vision de la chose :

Quand on utilise une messagerie instantanée, on est « sur telegram » ou « sur whatsapp », etc … Techniquement, notre appareil (smartphone, ordinateur, …) est connecté à un ou plusieurs serveurs qui sont la propriété d’une entreprise qui propose un service souvent gratuit, parfois optionnellement payant, ou, pour résumer la situation, ce sont nos données personnelles qui sont le produit.

Bref, qu’on s’intéresse ou pas au respect de sa vie privée, on est totalement aux mains d’une structure dont l’objectif primaire est de gagner de l’argent. Demain, le service peut s’arrêter, on peut se retrouver banni sans aucun recours, l’usage de l’application peut se retrouver interdit dans tel ou tel pays, etc.

Diamétralement opposé, le principe de fédiverse consiste à supprimer ces risques en permettant à qui le veut (et s’en donne les moyens) de fabriquer un petit bout de l’infrastructure qu’il veut utiliser. De la sorte, il n’est dépendant de personne pour que ça fonctionne, et comme on utilise des logiciels dont le code est libre, on peut d’une part s’assurer de la sécurité des communications mais aussi et surtout s’assurer que tout ce petit monde arrivera à communiquer malgré le côté éparpillé et « multi-propriétaire » de l’infrastructure.

En somme, c’est un peu comme internet, constitué d’une myriade de réseaux indépendants mais qui se sont mis d’accord pour parler un langage commun.

Je te vois venir, tu va chercher la petite bête ! Bon, soyons factuels et pédagogue. Comment fait-on ?

On commence par se choisir une maison. Comme expliqué plus haut, le fédiverse est constitué d’une multitude de serveurs gérés chacun par une multitude de gens. Il y en a même des « perso ». Bref, SCANI en a monté un qu’on peut trouver sur https://matrix.rural-it.org/ … Mais si le nom de vous plait pas, vous pouvez vous aventurer sur https://deuxfleurs.fr ou encore plusieurs dizaines d’autres. Une liste existe pour s’y retrouver. Vous noterez que certains ont des politiques d’utilisation, certains sont gratuits, certains sont à prix libre, certains sont à prix fixes …

Chez SCANI, nous considérons que tous les membres de la coopérative sont libres d’utiliser le serveur Matrix et nous invitons les autres à s’inscrire et souscrire au moins une part du capital pour devenir membre, voir, pour ceux qui en ont la possibilité, de régler la somme de leur choix pour l’usage des services.

Ceci dit, la création d’un compte Matrix est libre. On compte sur vous ! Pense à nous faire signe une fois inscrit, si tu as souscrit une ou plusieurs parts de capital, on a pour habitude de ne pas prélever d’argent aux gens avec qui on n’a pas parlé au moins une fois

Une fois qu’on a choisi sa maison, il faut créer un compte. Ouiiii mais c’est chiant d’avoir 74 comptes, chez les autres je clique « me connecter avec mon compte Google » et c’est tout ! C’est vrai, mais est-ce que tu veux vraiment que toute ta vie numérique dépende de ton compte Google ? Est-ce que, pour te simplifier la vie, tu utilise la même serrure pour ta boite aux lettres, ta bagnole, ta maison et ton bureau ?

Quoi qu’il arrive, il faudra fournir un nom d’utilisateur et un mot de passe (que tu fera attention de ne pas utiliser ailleurs, évidemment). Ensuite, en fonction de la maison que tu aura choisi, tu devra peut être fournir un numéro de téléphone ou un email, et c’est à peu près tout.

On te conseille de faire l’ouverture du compte sur un ordinateur, la version mobile reste pour l’instant, disons .. peu avenante (mais ça va s’améliorer).

J’ai crée mon compte sur mon ordi, je peux le mettre sur mon téléphone ?

Biensûr, tu télécharge l’application de ton choix. Nous, on aime bien Element ou SchildiChat. Eh oui, qui dit logiciel libre dit tout un tas d’applications. Elles ont toutes le même but (discuter) mais sont à des niveaux d’avancement et de fonctionnalités variés. A toi de les essayer pour trouver celle qui te convient le mieux, tu peux passer de l’une à l’autre sans soucis, ce sera toujours le même compte dans la maison que tu as choisi.

Si tu veux connaître tout le détail, tu trouvera la liste des logiciels utilisables avec le réseau Matrix par ici.

Attention, lors de l’installation sur un smartphone, l’application risque de te demander des autorisations (notifications, appareil photo, contacts, etc …). Si tu dis « non » à tout, tu risque de ne pas avoir de notifications lors des nouveaux messages.

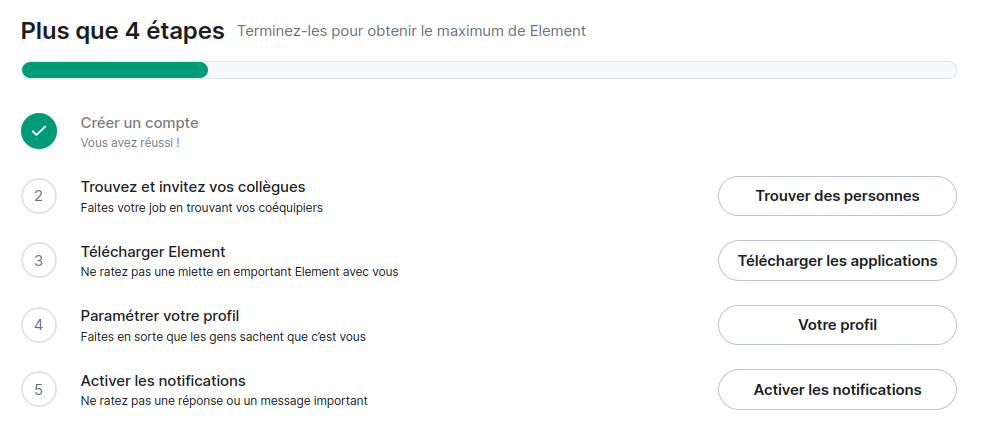

Si tu as fait attention, juste après la création de ton compte, le site t’as fait une petite liste des choses que tu peux faire :

Tout ça est biensûr optionnel, c’est juste pour t’aider.

N’oublie pas, quand tu lance la première fois une application Matrix sur ton téléphone, il y a de grandes chances qu’elle soit configurée de base pour discuter avec le serveur matrix.org .. il faut bien entendu penser à indiquer le bon serveur, celui de la maison que tu as choisi (matrix.rural-it.org si tu viens jouer chez SCANI)

J’ai mis une application sur mon smartphone et elle me parle de vérifier ma session, kezako ?

Voilà le second sujet un peu déroutant quand on a l’habitude d’une messagerie centralisée. En gros, avant de rejoindre un serveur Matrix, c’est le patron de la messagerie que tu utilise qui est le gardien des clés. Ici, tu es libre, c’est donc à toi de faire attention à tes clés.

Comme la plupart des échanges que tu as quand tu es connecté à Matrix sont chiffrés (dans les films hollywoodiens ils disent cryptés), il faut une clé pour les déchiffrer. Et non, ton mot de passe n’est pas la clé pour déchiffrer tes messages.

La vérification de la session consiste, en fait, à ce qu’un appareil que tu as déjà connecté au serveur Matrix fournisse cette fameuse clé à ton nouvel appareil. Ne t’inquiète pas, tu n’a pas besoin de devenir serrurier, il va juste falloir comparer des petits emojis qui vont apparaître sur les deux appareils. Quelque chose comme ça :

Si tu confirme qu’ils sont identiques sur les deux, ton appareil précédent va refiler la clé de déchiffrement à ton appareil suivant et il sera donc en mesure de déchiffrer le contenu de tes conversations qui sont stockées sur le serveur.

Il y a aussi parfois la possibilité de scanner un QRCode avec ton téléphone si tu viens d’ajouter une application sur un téléphone, évidemment. Les deux sont équivalents en terme de sécurité.

Mais si je n’ai plus accès à aucun appareil connecté, je perd tout ?

C’est l’idée. C’est ce qu’on pourrait nommer « le prix de la liberté ». Toi et toi seul est responsable et détenteur de la clé qui protège ta vie privée.

Heureusement, cette fameuse clé peut être récupérée pour que tu la stocke dans un coin ou tu ne la perdra pas même si tous tes appareils sont cassés, brulés ou volés. En principe, si tu as suivi tout ce qui est mentionné plus haut, tu ne devrais pas tarder à avoir une notification te proposant d’effectuer ce processus de configuration de la sauvegarde sécurisée qui va t’amener à quelque chose qui ressemble à ça :

Si on ne te le propose pas, tu peux le lancer toi même en cliquant sur ton icône tout en haut à gauche, dans « sécurité et vie privée » puis « sauvegarde sécurisée ».

Pour finir sur ce thème, la perte de cette clé n’empêche pas d’utiliser ton compte. Simplement, toutes les conversations passées qui ont été chiffrées seront illisibles pour toi.

Ok, je suis connecté sur mon ordi et mon téléphone. Et maintenant ?

Tu te sens seul et tu veux un ami à qui parler ? La maison que tu as choisi peut discuter avec tous les utilisateurs de tous les matrix du monde. Par contre, elle ne garde probablement pas un annuaire de tous ces gens.

Certains serveurs « amis » discutent beaucoup entre eux, et il suffit que quelqu’un se mette à parler avec un membre d’un serveur ailleurs pour que les listes de membres s’enrichissent mutuellement.

Il existe aussi très probablement des salons ouverts et publics que tu peux rejoindre pour commencer à discuter. Et tu peux bien entendu créer tes propres groupes de discussion, ouverts à tous ou bien sur cooptation uniquement, c’est toi qui voit.

Tu trouvera un champ de recherche quelque part en haut à gauche ou tu pourra rechercher :

Tu verra apparaître des invitations si d’autres personnes t’invitent à discuter en direct, dans des salons ou dans des espaces. Note que lorsque tu rejoint un espace tu n’es pas abonné directement à tous les salons de l’espace en question, mais tu pourra les trouver dans la recherche.