Credit: Electronic Frontier Foundation (CC BY 2.0)

Credit: Electronic Frontier Foundation (CC BY 2.0)

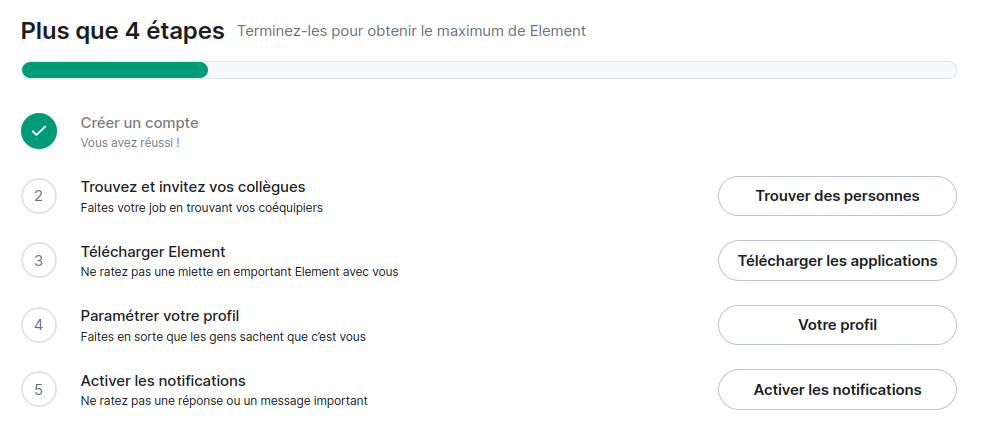

Ci-dessous, nous vous proposons une traduction de l'article de Martin Shelton au sujet de la sécurité des groupes Signal.

Publié le 3 février 2026 Mis à jour 3 février 2026 / Dr Martin Shelton.

Nous parlons souvent aux journalistes de l’utilisation de Signal pour la messagerie vidéo, vocale et textuelle sécurisée. Signal offre un chiffrement de bout en bout, ce qui signifie que le service ne peut pas lire le contenu de vos conversations et ne possède quasiment aucune information sur ses utilisateurs. C’est gratuit et open source : chacun peut donc consulter le code source pour vérifier qu’il fonctionne comme prévu. Et au lieu d’exploiter vos données personnelles, il est soutenu par une organisation à but non lucratif et vos dons .

Avec la popularité croissante de Signal, de plus en plus de personnes utilisent les discussions de groupe pour aborder des sujets sensibles. Le problème est que le chiffrement de bout en bout ne vous protège pas des personnes invitées à ces groupes. Selon la taille de votre groupe et les personnes présentes, vous devrez peut-être prendre des précautions supplémentaires pour limiter les risques lors des échanges en groupe, tout en profitant de leurs avantages.

Les risques liés aux discussions de groupe et ce que vous pouvez faire

Risque n° 1 : La taille de votre groupe :

Dans quelle mesure connaissez-vous et faites-vous confiance à chaque membre d’un groupe ? Plus un groupe est grand, plus il est probable qu’une personne inconnue ou peu fiable y soit intégrée.

Même si vous faites confiance à tous les membres du groupe, ajouter des personnes augmente le risque qu’une capture d’écran soit prise et automatiquement téléchargée sur des services cloud comme Google Drive ou iCloud, ou le risque qu’un appareil d’un membre du groupe soit infecté par un logiciel malveillant susceptible de divulguer vos conversations.

Cela ne concerne pas uniquement Signal. Utiliser les discussions de groupe de manière plus sûre, quelle que soit la plateforme, est toujours un effort collectif.

Ce que vous pouvez faire

Ne dites rien que vous ne diriez pas à une personne en qui vous n’avez pas confiance . Envisagez plutôt d’inviter les personnes avec qui vous souhaitez aborder des sujets sensibles à une conversation individuelle, ou de créer un petit groupe avec des contacts de confiance. Téléchargez les mises à jour de sécurité pour minimiser les risques de fuite de conversations par des logiciels malveillants. Incitez les autres membres de vos groupes à faire de même. Si vous vous sentez particulièrement vulnérable, vous pouvez renforcer la sécurité de votre appareil en activant le mode Verrouillé sur iPhone ou la Protection avancée sur Android. Veuillez noter que ces options désactiveront certaines fonctionnalités de votre téléphone. Réfléchissez bien aux groupes que vous souhaitez rejoindre . Parfois, un groupe devient trop grand et il est peut-être temps de le quitter.

Risque n° 2 : Afficher les noms et les photos

Lorsque vous êtes dans un groupe, tous les membres peuvent voir votre nom d’affichage et votre photo de profil Signal . Si vous faites confiance à tous les membres du groupe, tant mieux ! Mais cela peut poser problème si vous souhaitez rester anonyme.

Ce que vous pouvez faire

Si vous ne souhaitez pas être identifié par les autres membres du groupe (ou par leurs appareils potentiellement compromis), modifiez votre profil pour définir un nom d’affichage et une photo sans éléments permettant de vous identifier. Important : modifiez votre nom d’affichage avant de rejoindre le groupe. Si vous le modifiez une fois dans le groupe, cette modification sera enregistrée. Par conséquent, si vous n’avez pas confiance en tous les membres, il est préférable de définir votre nom d’affichage avant de rejoindre le groupe.

Risque n° 3 : Perte ou saisie de l’appareil

Si votre appareil est perdu ou volé alors qu’il n’est pas verrouillé par votre code, il est évident que quelqu’un pourrait lire vos messages. De même, les forces de l’ordre utilisent des outils d’analyse forensique pour accéder aux appareils saisis et ainsi lire leur contenu, y compris vos messages.

Ce que vous pouvez faire

L’installation ne prend que quelques minutes, et vous serez content de l’avoir fait.

Utilisez des mots de passe longs et uniques — idéalement un code alphanumérique — sur les appareils que vous utilisez pour Signal. Les outils d’analyse forensique sont bien plus efficaces sur les téléphones anciens et non mis à jour. Il est donc important de maintenir vos appareils à jour , surtout si vous craignez un vol ou une saisie. Sauf nécessité absolue, il est plus prudent d’éteindre votre appareil lorsque vous anticipez une situation à risque , par exemple avant de couvrir une manifestation. Sur les appareils Android et iPhone récents, le chiffrement du disque est activé par défaut. Toutefois, il est plus efficace avant la saisie de votre code de déverrouillage. La méthode la plus simple pour activer le chiffrement du disque est tout simplement d’éteindre l’appareil. Pour une sécurité optimale , configurez un verrouillage d’écran Signal dédié exigeant un code d’accès supplémentaire ou une authentification biométrique pour ouvrir votre application Signal. Configurez les notifications Signal pour qu’elles ne révèlent ni le contenu des messages ni l’expéditeur. Vous pouvez également désactiver complètement les notifications. Découvrez comment empêcher l’affichage des notifications sur l’écran de verrouillage de votre téléphone . Toutes les conversations n’ont pas besoin d’être conservées indéfiniment sur votre appareil. Vous pouvez utiliser la messagerie éphémère pour supprimer automatiquement les conversations inutiles après un délai défini. Veuillez noter que si vous n’êtes pas administrateur du groupe, vous ne pourrez pas gérer les paramètres de messagerie éphémère. Réfléchissez bien avant de rester dans un groupe dont les paramètres vous mettent mal à l’aise.

Risque n° 4 : Numéros de téléphone

Par défaut, Signal ne divulgue pas votre numéro de téléphone aux autres utilisateurs, sauf s’ils l’ont déjà enregistré dans leurs contacts. En pratique, le risque que des inconnus voient votre numéro est donc très faible, mais nous tenions à le préciser. Vous pouvez également configurer Signal pour empêcher toute identification par votre numéro de téléphone.

Ce que vous pouvez faire

Vérifiez bien que personne ne peut voir ni rechercher votre numéro de téléphone dans les paramètres de Signal. Pourquoi s’arrêter là ? Suivre les étapes ci-dessus vous permettra d’utiliser les groupes Signal en toute sécurité. Pour en savoir plus sur l’optimisation des paramètres de confidentialité et de sécurité de Signal, consultez notre guide sur la sécurisation de Signal . Profitez-en pour consulter également notre guide sur la maintenance mobile . Enfin, les journalistes ayant besoin d’aide en matière de sécurité numérique peuvent contacter notre équipe .

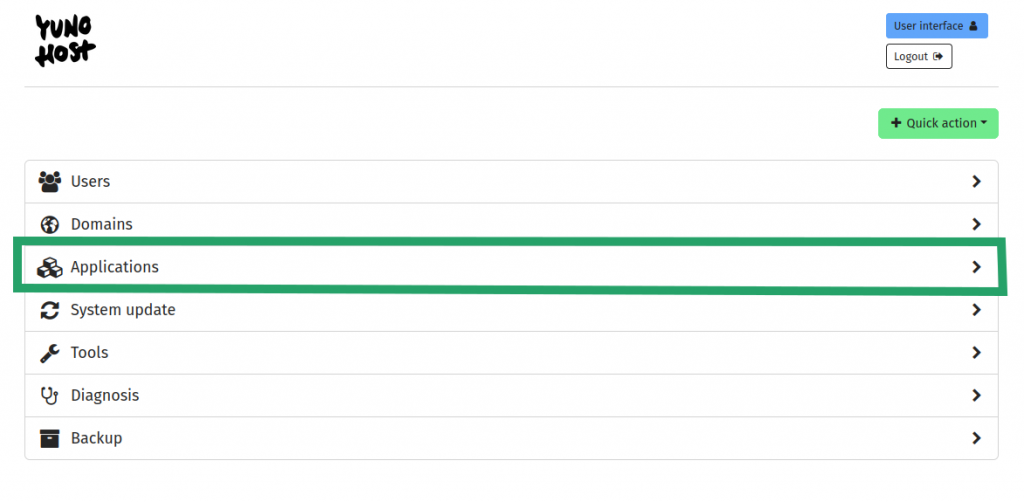

Sélectionner applications

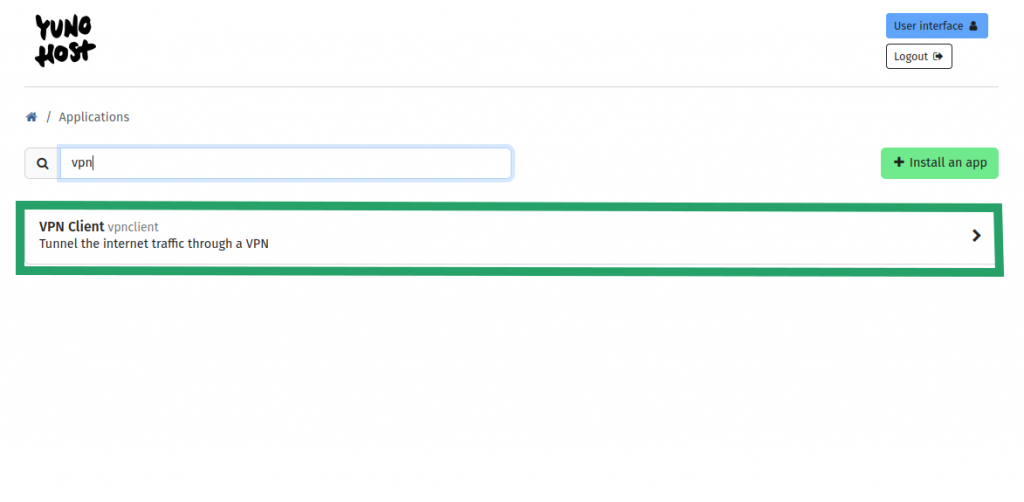

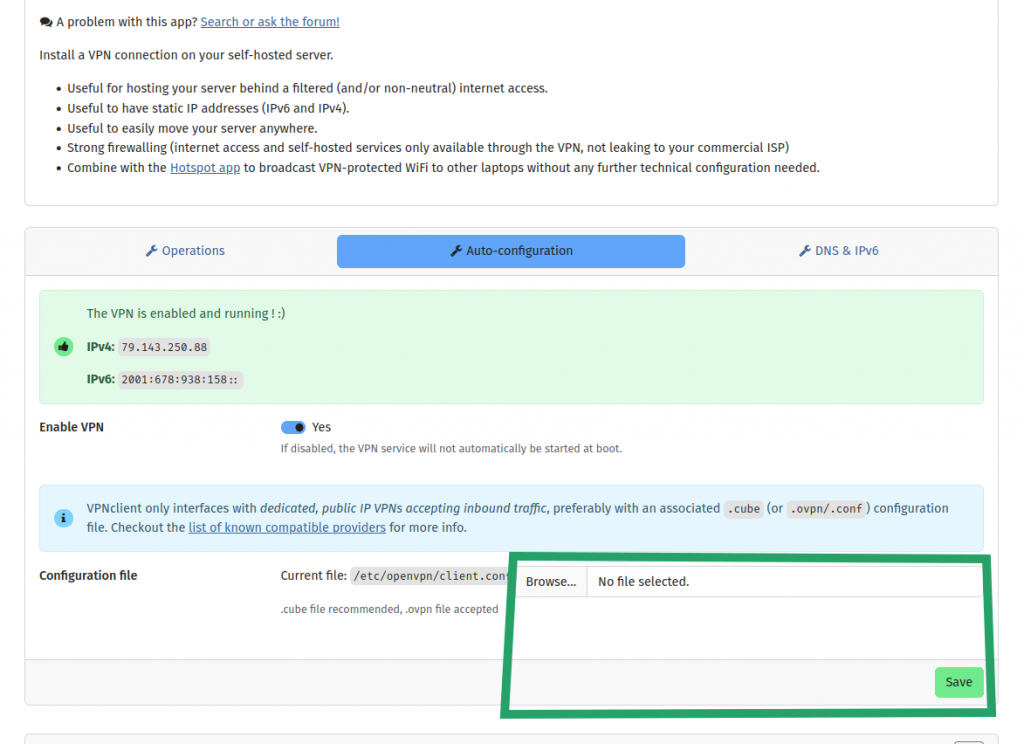

Sélectionner applications Sélectionner VPN Client

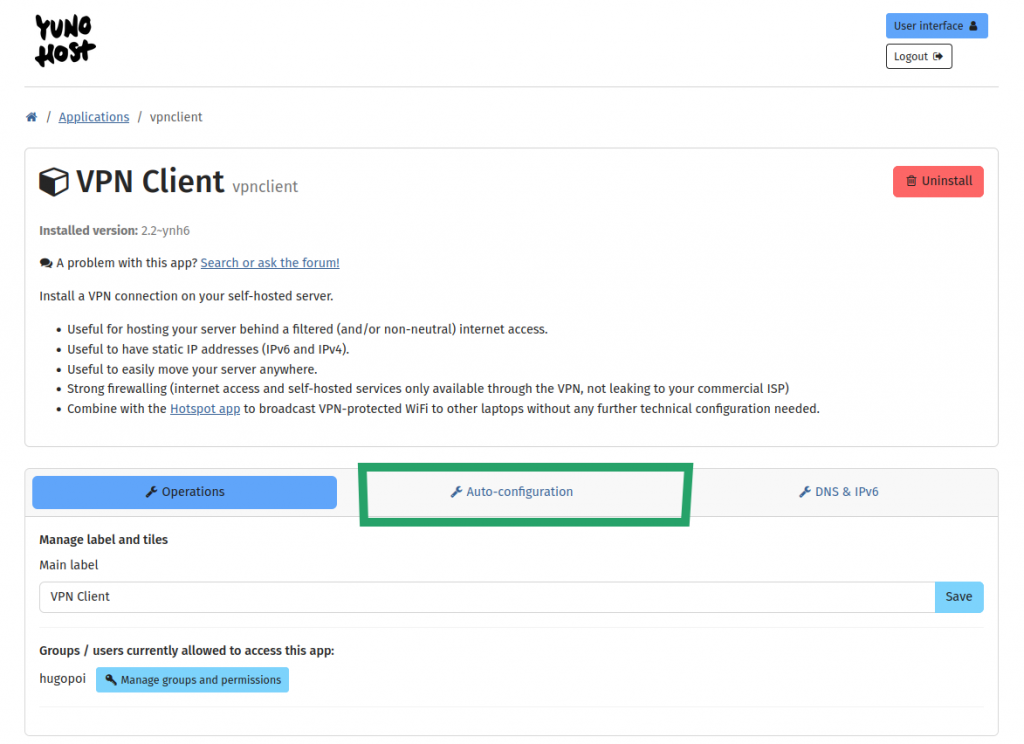

Sélectionner VPN Client Cliquez sur Auto-configuration

Cliquez sur Auto-configuration Parcourir et sélectionner votre fichier de configuration vpn préalablement modifié avec le nouveau certificat CA puis cliquer sur Save

Parcourir et sélectionner votre fichier de configuration vpn préalablement modifié avec le nouveau certificat CA puis cliquer sur Save

Crédit photo https://www.flickr.com/photos/joriavlis/4518741517 Jori Avlis

Crédit photo https://www.flickr.com/photos/joriavlis/4518741517 Jori Avlis

CC BY-SA 3.0 I, Friman

CC BY-SA 3.0 I, Friman

et que ça va nous permettre de faire de nouvelles choses et à chacun⋅e de de bénéficier de services locaux pour sa connexion Internet.

et que ça va nous permettre de faire de nouvelles choses et à chacun⋅e de de bénéficier de services locaux pour sa connexion Internet.